依據 NIST 網路安全框架,企業可以依循「辨識」、「保護」、「偵測」、「回應」、「復原」這五大步驟,建立資安架構。但資安事件總是突如其來,每次事件的起源、過程、解決方式與涉及的人事物皆不同,除了事前做好預防措施外,更考驗著企業當下的應變能力。

Synology 自 2016 年成立的安全團隊 SIRT(Security Incident Response Team,最初是從 PSIRT ,Product Security Incident Response Team 開始發展) 就是專職於維繫自家產品安全性與緊急應變資安事件,過去幾年也仰賴實戰經驗的累積,得以逐步建立資安危機處理的 SOP ,讓事件應變流程更臻完善。

2020年 8 月上旬,業界出現一個關於 Windows Netlogon 遠端協定的弱點「Zerologon」(編號 CVE-2020-1472),利用此漏洞,駭客得以連線至 Windows Domain Controller (DC) 主機,取得權限並更改密碼,進而完全控制 Windows Active Directory (AD)網域控制器,可說是網路安全相當嚴峻的漏洞。

微軟 AD 漏洞啟動應變流程

因應這項漏洞,微軟也在 8 月發布更新檔修補。對於許多將微軟 AD 作為關鍵伺服器的企業來說,這是一起必須緊急採取應變措施的資安事件,Synology 自然也不例外。

由於 Zerologon 影響的是特定版本的 Windows Server ,在第一時間,Synology 立刻就著手再次檢查相關設備,並回頭確認公司各個單位,例如工程部門、研發部門、測試部門等是否有使用到有問題的版本,重新再度確認裝置負責人,以及是否確實安裝系統安全更新。

事實上,確認企業 IT 架構安全無虞僅花了不到半天的時間。以 NIST 框架的關鍵第一步「辨識」,因為 Synology 平時就已建立一份完整的資產清單,在緊急時刻就可以更快速的重新盤點裝置,把握作業時間並將可能的風險降至最低。

應變流程首重三準則

目前企業應對資安事件的方式大致上可分為三種。最常見的,是由企業的資訊部門主導,在事件發生當下負責統籌內外部資源;再來是企業與外部的資安顧問公司合作,定期提供稽核日誌,並在單一事件發生時協助介入處理;第三則是進行長期投資,建立內部的安全團隊,平時就針對系統或產品安全做維護。

依據企業手上的資源與需求,選擇應對的方式或有不同,但仍有一些可以遵循的準則。

第一, NIST 框架裡的第一個步驟「辨識」相當關鍵,這能協助企業在第一時間就確認目前資產是否受到影響,並做出即時處置。此外,在事件發生的當下,也別忘記重新確認「已經知道的資訊」,比方說各個裝置的負責人是否有調整,有沒有哪些設備是當初盤點時遺漏的,資產清單需定期更新。

第二,妥善保存企業的稽核日誌(audit log)。許多企業並未明確訂定哪些資訊需要寫 log,也未將 log 視為需要定期維護的資訊,若不幸發生資安事件,幾乎很難釐清發生什麼事或者追溯證據,即便是與專業的資安公司合作,也會讓調查的效果打折扣。

第三,維持與 stakeholder(利害關係人)的關係。這裡的 stakeholder 包括外部的供應鏈、資安顧問,以及內部公司裡會參與應變流程的各個部門,企業應事先建立順暢的內外部溝通管道,預先確認事件發生時的最短可支援時間,就可以在事件發生的第一時間就討論如何修補,或是找到緩解方式。

此外,也建議企業要保持對於資安情報的靈敏度。例如,指派專人定時監看資安社群揭露的弱點,例如新的CVE、來自其他廠商與第三方平臺的安全性訊息,以及國際資安新聞監測等,以便在發生資安事件,便能立即進行危機處理。

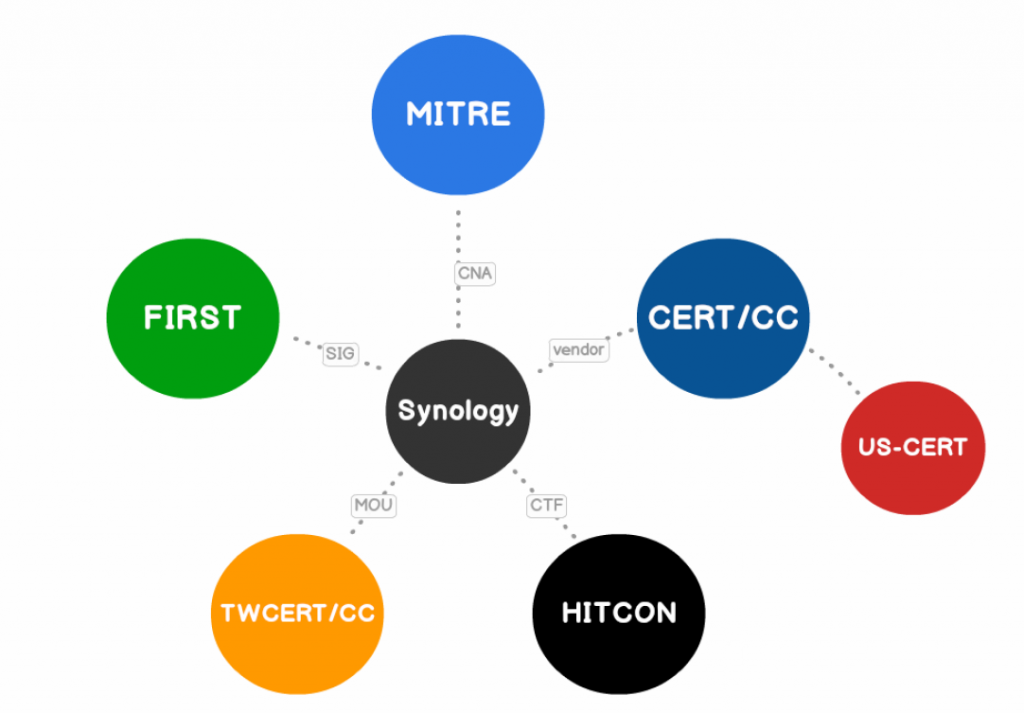

(接軌國際資安社群,實質上能帶給企業許多幫助,讓企業得以在漏洞揭露前即著手進行修補。 Synology 就積極參與 CNA、FIRST 等國際資安社群,以強化風向觀測。)

以這次 Synology 處理 Zerologon 事件為例,正是由於 8 月初在此漏洞第一次被揭露時,內部就已經著手調查,評估手上的產品與其密切相關,可能會有潛在風險後,就已開始研究可能的實作方式,才能在 9 月 17 日公布技術細節時,立即修補完成。

傳統 IT 角色的變形

回顧資安事件的產品周期,從首要之務的盤點,再到怎麼偵測風險,回復,賽後檢討,是個必須持續精進的過程,尤其資安事情都來得又快又急,提前思考並部署已是企業的必備技能。事實上,無論是不是軟體業,或是是否有自行開發產品的企業,資安投資都已是目前 IT 顯學,也讓傳統 IT 被賦予了新的定義,也就是將資安概念導入到基礎建設、產品,思維以及應變流程上。

無論是由企業 IT 部門擔綱起資安守門員、正式編制一個資安團隊,或是與外部顧問公司合作買資安保險,建議企業都得重新回頭理解系統架構,以及培養即時定義問題、回應策略的能力,除了維繫資訊安全,也是企業能否安穩營運下去的關鍵因素。

從應變事件到精進產品安全性

文章開頭所提到的 Zerologon 事件仍有後續。對於 Synology 而言,這起資安事件的應變過程,也回頭讓我們進一步維繫產品的安全性。

台灣時間 9 月 17 日凌晨 CERT/CC 正式公告弱點資訊,確認 Zerologon 也會影響用於網路芳鄰架設的 Samba 4.7 以下版本環境,這意味著會影響到 Synology 自家產品 Synology Directory Server,必須立即採取產品安全事件的緊急應變措施。

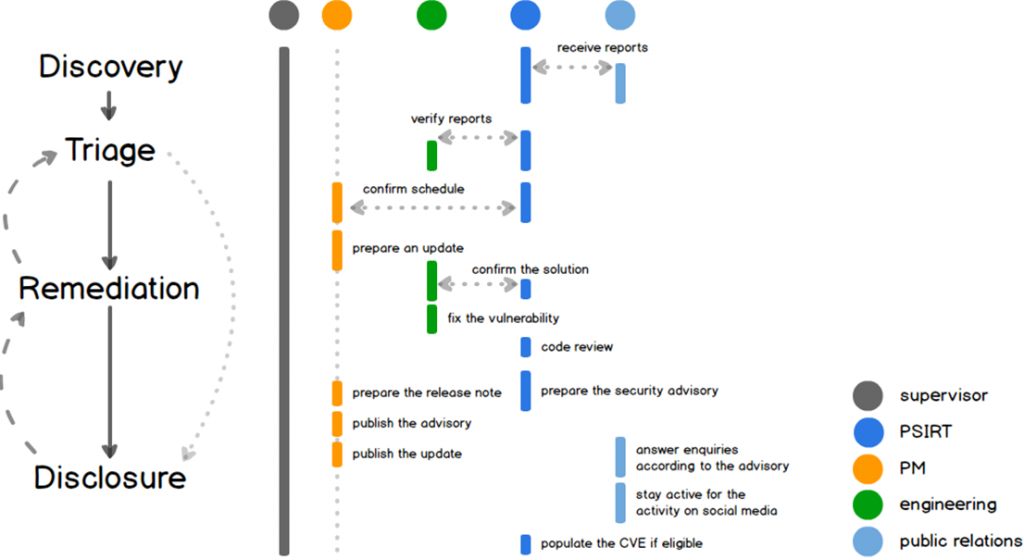

這起資安事件的應變一開始是由 Synology SIRT 觸發調查,並組成緊急安全應變小組,包括負責修改與檢驗程式碼的 PSIRT(Product Security Incident Response Team)、負責產品功能的研發部門、負責檢驗修補的品質控管(QC)團隊、處理後續技術問題的後勤支援部門,以及須掌握整體修補上線時程的產品管理部門,以及軟體更新後負責後台上架的工程部門等。

(以 Synology PSIRT 執行事件應變的經驗出發,是以發現問題、評估問題的安全等級、修補問題,以及揭露問題等四個步驟,在事件觸發當下,盡快採取相對應的跨部門合作。)

事實上,這次事件前後涉及了 CSIRT 以及 PSIRT 的業務範疇。從一開始的掌握、確認內部使用的 IT 架構是否有受到影響,再到修正自家產品,迅速釋出安全性更新。能夠如此快速的應對資安事件,總結兩個關鍵因素,還是在於企業對內部資產的熟悉度,以及是否具備對業界資安資訊的敏銳度。此外,團隊平時對於資安事件的演練經驗,也會體現在協作、修補速度上,才能在事件來臨時做到當下最好的處置。