Az elmúlt években drasztikusan megnőtt a kibertámadások száma az adathalász e-maileken, e-mail kompromittáló leveleken vagy zsarolóprogramokon keresztül. A német szövetségi bűnügyi hivatal (BKA) 2021-es kiberbűnözési helyzetjelentése szerint a támadások száma 2021-ben 12%-kal nőtt az előző évhez képest. Az IT- és adatbiztonság jelentősége továbbra is töretlenül növekszik. Az alábbi cikk 10 tippet ad a vállalkozásoknak és az otthoni felhasználóknak, hogyan védhetik hatékonyan hálózatukat és adataikat, és hogyan maximalizálhatják a Synology-felhasználók az adatbiztonságot a NAS segítségével.

A cikk végén egy biztonsági ellenőrzőlista áll rendelkezésre, amely azonnal ingyenesen letölthető. Ennek segítségével gyorsan azonosíthatja az esetleges sebezhetőségeket, és jobban felmérheti saját informatikai biztonságának szintjét.

Egy megjegyzés előre: Az alább felsorolt beállítások többsége csak rendszergazdai jogosultsággal rendelkező felhasználói fiókkal érhető el és módosítható.

Tipp 1: Használjon erős jelszavakat

Egy dolog biztos: egy jó jelszó megvédi a rendszereket és az adatokat az illetéktelen hozzáféréstől. Az erős jelszavak mindig összetettek, egyediek, és tartalmaznak kis- és nagybetűket, számokat és speciális karaktereket. Minden fióknak saját, egyedi jelszóval is rendelkeznie kell, mert egy közös jelszó használata több fiókhoz is egyben belépőt jelent a hackerek számára is. Ha egy fiókot feltörnek, a hackerek könnyen átvehetik az irányítást a felhasználó összes többi fiókja felett.

A weboldalak és más szolgáltatók fiókjait rendszeresen veszélyeztetik, ezért érdemes szemmel tartani őket, és feliratkozni olyan nyilvános megfigyelő szolgáltatásokra, mint a Have I Been Pwned vagy a Firefox Monitor.

Mivel manapság egyre több fiókhoz tartozik összetett jelszó, gyakorlatilag lehetetlen mindet megjegyezni. Ezért a jelszókezelő (például a C2 Password) használata minden olyan felhasználó számára kötelező, akinek fontos az adatbiztonság.

Ha a Synology NAS AD- vagy LDAP-kiszolgálóként működik, a felhasználók testre szabhatják a felhasználói jelszó házirendet, hogy növeljék a jelszó biztonsági követelményeit minden új felhasználói fiók esetében. Ehhez a Vezérlőpult > Felhasználók > Speciális > Jelszóbeállítások menüpontban a felhasználóknak be kell jelölniük a „Jelszóerősségi szabályok alkalmazása” jelölőnégyzetet. A házirend minden olyan felhasználóra vonatkozik, aki új fiókot hoz létre. További információk a jelszóbeállításokról

* Hasonló beállítások az LDAP-kiszolgáló és a Címtárkiszolgáló csomagokban is rendelkezésre állnak.

Tipp 2: Engedélyezze az értesítéseket és mindig telepítse a frissítéseketA legtöbb gyártó rendszeresen ad ki frissítéseket, hogy a termék funkcióit és teljesítményét javítsa, illetve a biztonsági réseket orvosolja. A gyártók gyakran kínálnak olyan értesítési szolgáltatásokat, amelyek közvetlenül értesítik a felhasználókat, ha új frissítések állnak rendelkezésre. A felhasználókat például e-mailben, SMS-ben, push-értesítéssel az okostelefonjukon vagy a webböngészőn keresztül értesíthetik, ha bizonyos események vagy hibák történnek. Célszerű ezeket a lehető leggyorsabban felhasználni a rendszerek frissítésére és biztosítására.

Termékbiztonsági incidensekre reagáló csoport (PSIRT)

A Synology-nál a Product Security Incident Response Team (PSIRT) 8 órán belül elvégzi az értékelést és a vizsgálatot, ha biztonsági rés merül fel. A következő 15 órában kiadják a javítást, azaz a szoftverfrissítést, közzétették, hogy megelőzzék a sebezhetőséget kihasználó hackerek által elkövetett támadások, az úgynevezett nulladik napi támadások okozta esetleges károkat.

A legtöbb felhasználó, különösen az otthoni felhasználók számára ajánlott az automatikus frissítések beállítása, hogy a legújabb szoftverfrissítésekhez ne kelljen kézzel beavatkozni, ami gyakran csak időbeli késedelemhez vezet. További információ a DSM frissítéséről. Az automatikus frissítés azonban csak a DSM-verzión belüli kisebb frissítéseket támogatja. A nagyobb frissítések, mint például a DSM 6 frissítése a teljesen új DSM 7-re, kézi telepítést igényelnek.

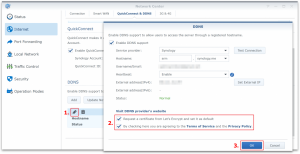

A Synology-felhasználók értesítést is beállíthatnak a NAS-ukon, és e-mailben, SMS-ben, push-értesítéssel okostelefonjukon vagy a webböngészőn keresztül kaphatnak értesítést. A Synology DDNS szolgáltatásának használata esetén a felhasználók választhatják, hogy értesítést kapjanak, ha megszakad a kapcsolat a külső hálózattal. A hosszú távú adatbiztonság érdekében fontos, hogy azonnal reagáljon az értesítésekre, amikor a tároló kötetek kifogynak a helyből, vagy amikor egy biztonsági mentési és visszaállítási feladat sikertelenül teljesül.

A Synology-felhasználóknak ajánlott a Synology-fiókjukat a Synology NAS és biztonsági figyelmeztetések hírlevélre is beállítani, hogy naprakészek legyenek a legújabb biztonsági és funkciófrissítésekkel kapcsolatban. Tudjon meg többet a fejlett értesítési lehetőségekről

Tipp 3: Engedélyezze a 2 lépéses azonosítást

Sok vállalat kínál már 2 lépéses azonosítást (vagy kétfaktoros hitelesítést). Ez lehetővé teszi a felhasználók számára, hogy egy extra biztonsági szintet adjanak a fiókjuk bejelentkezéséhez. Amikor be akarnak jelentkezni a fiókjukba, SMS-ben vagy az Authenticator alkalmazáson keresztül egy biztonsági kódot is kapnak. A bejelentkezés ezután csak a jelszóval és ezzel az egyedi biztonsági kóddal lehetséges. Ez megakadályozza az illetéktelen hozzáférést. Számos online szolgáltatás, különösen az online banki szolgáltatások ma már nem lehetségesek e 2 lépéses ellenőrzés nélkül. A Synology a biztonságnak ezt a második szintjét is kínálja a felhasználóknak.

Engedélyezze a 2 lépéses hitelesítést a DSM és a Synology fiók számára.

A DSM és a Synology-fiók 2 lépéses ellenőrzésének engedélyezéséhez a felhasználóknak mobileszközre és egy olyan hitelesítési alkalmazásra van szükségük, amely támogatja az időalapú egyszeri jelszó (TOTP) protokollt, például a Microsoft Authenticator vagy az Authy. A bejelentkezéshez ezután mind a felhasználói hitelesítő adatokra, mind egy időalapú 6 jegyű kódra szükség van.

A Synology-fiók esetében a 2 lépéses hitelesítés beállításakor egy biztonsági kódot kapnak a felhasználók. Ha a Synology fiókhoz tartozó Authenticator alkalmazással* rendelkező okostelefonjukat elveszítik, ez a kód szükséges a fiókhoz való hozzáférés visszaszerzéséhez. Ezért a kódot nagyon biztonságban kell tartani, például letöltéssel vagy kinyomtatással. Ezenkívül vészhelyzet esetére elérhető helyen kell tartani.

Ha a felhasználók elveszítik a DSM-fiókjuk hitelesítőkódját, az adminisztrátori jogosultságokkal rendelkező felhasználók végső megoldásként visszaállíthatják a 2 lépéses hitelesítést. Ha az összes admin fiók már nem elérhető, a NAS hitelesítő adatait és hálózati beállításait vissza kell állítani. Ehhez a felhasználóknak a NAS-on lévő hardveres RESET gombot körülbelül négy másodpercig kell nyomva tartaniuk, amíg hangjelzést nem hallanak. Ezt követően elindíthatják a Synology Assistantot az eszköz újrakonfigurálásához. „**.

* Egyes hitelesítési alkalmazások támogatják a harmadik fél fiókalapú mentési és visszaállítási módszereit. A felhasználóknak gondosan mérlegelniük kell a biztonsági követelményeiket a kényelemmel és a katasztrófa utáni helyreállítási lehetőségekkel szemben.

** Az SHA, a VMM, a titkosított mappák automatikus megosztása, a több biztonsági beállítás, a felhasználói fiókok és a portbeállítások visszaállítása. Olvasson többet a visszaállítási folyamatról.

Tipp 4: Az alapértelmezett rendszergazdai fiók letiltása

A gyakori rendszergazdai felhasználónevek használatával az eszközök sebezhetőbbé válnak a rosszindulatú támadásokkal szemben, például a brute force támadásokkal szemben, vagyis olyan támadásokkal szemben, amelyek eszközöket használnak a gyakori felhasználónév-jelszó kombinációk ellenőrzésére.

A felhasználóknak ezért kerülniük kell az olyan gyakori neveket, mint az „admin”, „adminisztrátor” és „root „* az eszközök és a Synology NAS beállításakor. Közvetlenül a beállítás után ajánlott letiltani a rendszer alapértelmezett rendszergazdafiókját**, és erős és egyedi jelszót kell beállítani.

Új rendszergazdai fiókot a DSM-ben a Vezérlőpult > Felhasználók menüpont alatt lehet létrehozni. Ezt követően be lehet jelentkezni az új fiókba, és letilthatja a rendszer alapértelmezett „admin” fiókját. További információk a felhasználói fiókokról

* A „root” nem engedélyezett felhasználónévként.

** Ha az „admin”-tól eltérő felhasználónevet használ, az alapértelmezett fiók már le van tiltva.

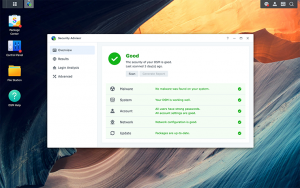

Tipp 5: A biztonsági tanácsadó futtatása

A Security Advisor egy előre telepített alkalmazás, amely a Synology NAS-t a gyakori DSM optimalizálási lehetőségek után vizsgálja, és ajánlásokat ad a felhasználóknak a NAS biztonságának biztosítása érdekében. A biztonsági tanácsadó képes felismerni a gyakori kockázatokat és sebezhetőségeket, például amikor:

-

Az SSH hozzáférés nyitva marad,

-

rendellenes bejelentkezési tevékenység történik, vagy

-

DSM rendszerfájlok módosítására kerül sor.

További információ a Security Advisorról

Tipp 6: A DSM alapvető biztonsági funkcióinak beállítása

A felhasználók számos biztonsági beállítást konfigurálhatnak a Vezérlőpult > Biztonság menüpont alatt, például az IP-címek és a nem megbízható ügyfelek automatikus blokkolását, a HTTPS engedélyezését és a tűzfalszabályok testre szabását az adatbiztonság maximalizálása érdekében.

6.1 IP-címek automatikus blokkolása

A Vezérlőpult > Biztonság > Automatikus blokkolás menüpont alatt a felhasználók engedélyezhetik az IP-címek automatikus blokkolását, hogy blokkolják azokat az ügyfeleket, amelyek sikertelenül próbáltak bejelentkezni egy megadott bejelentkezési szám és időtartam alatt. A rendszergazdák feketelistára is tehetnek bizonyos IP-címeket, hogy megakadályozzák a potenciális nyers erővel vagy szolgáltatásmegtagadással (a rendszer túl sok kéréssel történő megbénításával) történő támadásokat.

A felhasználóknak a használati környezet és a készüléket rendszeresen használó felhasználók típusa alapján kell beállítaniuk a próbálkozások számát. Nem szabad elfelejteniük, hogy a legtöbb háztartás és vállalkozás csak egy külső IP-címmel rendelkezik a felhasználók számára, és hogy az IP-címek gyakran dinamikusak, és bizonyos számú nap vagy hét után megváltoznak.

További információ az IP-címek automatikus blokkolásáról

6.2 Nem megbízható ügyfelek automatikus blokkolása

Míg az Automatikus blokkolás feketelistára teszi azokat az IP-címeket, amelyek túl sokszor sikertelenül próbálkoztak a hitelesítéssel, a Fiókvédelem a felhasználói fiókokat védi a nem megbízható ügyfelek hozzáférésének blokkolásával.

A Vezérlőpult > Biztonság > Fiókvédelem alatt a felhasználók aktiválhatják a Fiókvédelmet, hogy bizonyos számú sikertelen bejelentkezés után megvédjék a fiókokat a nem megbízható ügyfelektől. Ez növeli a DSM biztonságát, és csökkenti annak kockázatát, hogy a fiókok az elosztott támadásokból származó nyers erővel végrehajtott támadások áldozatává váljanak.

További információ a számlavédelemről

6.3 HTTPS engedélyezése

Ha a HTTPS engedélyezve van, a felhasználók titkosíthatják a hálózati forgalmat a Synology NAS és a csatlakoztatott ügyfelek között. Ez megvédi őket a lehallgatás vagy lehallgatás gyakori formáitól, például a man-in-the-middle támadásoktól.

A Vezérlőpult > Bejelentkezési portál > DSM-beállítások alatt a felhasználók aktiválhatják a HTTP-kapcsolatok HTTPS-re történő automatikus átirányításának jelölőnégyzetét. Mostantól HTTPS-en keresztül csatlakoznak a DSM-hez. A címsorban a gép URL címe mostantól „http://” helyett „https://” kezdetű lesz. Lehet, hogy most frissítenie kell a tűzfal vagy a hálózati beállításokat.

További információ a Let’s Encrypt for Synology NAS-ról

6.4 Tűzfalszabályok testreszabása (haladó felhasználók számára)

A tűzfal egy virtuális akadályként szolgál, amely a külső forrásokból érkező hálózati forgalmat egy szabálykészlet alapján szűri. A Vezérlőpult > Biztonság > Tűzfal menüpont alatt a felhasználók tűzfalszabályokat állíthatnak be az illetéktelen bejelentkezések megakadályozására és a szolgáltatásokhoz való hozzáférés szabályozására. Dönthetnek arról, hogy bizonyos hálózati portokhoz való hozzáférést engedélyezzenek vagy megtagadjanak bizonyos IP-címek által. Ez jó módszer például arra, hogy engedélyezze a távoli hozzáférést egy adott irodából, vagy hogy csak egy adott szolgáltatáshoz vagy protokollhoz engedélyezze a hozzáférést. További információ a tűzfalról

Tipp 7: Megbízható tanúsítványok használata (HTTPS 2. rész)

A digitális tanúsítványok kulcsszerepet játszanak a HTTPS engedélyezésében. Ezek azonban gyakran drágák és nehezen karbantarthatók, különösen az otthoni felhasználók számára. A DSM beépített támogatást nyújt a Let’s Encrypthez, egy ingyenes és automatizált tanúsítványkiadó hatósághoz, amely megbízható tanúsítványok kiadására szolgál, így bárki könnyen biztosíthatja a kapcsolatait.

Ha a felhasználók már rendelkeznek regisztrált domainnel vagy DDNS-t használnak, akkor a Vezérlőpult > Biztonság > Tanúsítvány, Új tanúsítvány hozzáadása gombra kattintva szerezhetnek tanúsítványt a Let’s Encrypt-től, és engedélyezhetik az Alapértelmezett tanúsítványként való beállítást*. Ott a felhasználó domainnevét kell megadni a tanúsítvány megszerzéséhez. Ha már megvan a tanúsítvány, győződjön meg róla, hogy minden forgalom HTTPS-en keresztül történik.

* Ha a felhasználók úgy állították be a készüléküket, hogy több tartományon vagy altartományon keresztül nyújtson szolgáltatásokat, akkor a Vezérlőpult > Biztonság > Tanúsítvány > Konfigurálás menüpontban kell beállítaniuk, hogy az egyes szolgáltatások melyik tanúsítványt használják.

Tipp 8: Az alapértelmezett portok módosítása

A DSM alapértelmezett HTTP (5000) és HTTPPS (5001) portjainak felhasználó által meghatározott portokra történő módosítása nem akadályozza meg a célzott támadásokat, de védelmet nyújthat a csak előre meghatározott szolgáltatásokat támadó általános fenyegetések ellen. A felhasználók a Vezérlőpult > Hálózat > DSM-beállítások menüpontban testre szabhatják a portszámokat. Az alapértelmezett SSH-portot (22) is ajánlott megváltoztatni, ha a shell hozzáférést rendszeresen használják.

A fordított proxy a biztonság növelése érdekében a potenciális támadási vektorok bizonyos webes szolgáltatásokra való korlátozására is használható. A fordított proxy közvetítőként működik egy (általában) belső szerver és a távoli ügyfelek közötti kommunikációban, és elrejt bizonyos információkat a szerverről, például a tényleges IP-címet.

Tipp 9: Az SSH/telnet letiltása, ha nem használja.

Azoknak a Power felhasználóknak, akiknek gyakori shell hozzáférésre van szükségük, érdemes letiltaniuk az SSH/telnetet, amikor éppen nem használják. Mivel a root hozzáférés alapértelmezés szerint engedélyezett, és az SSH/telnet csak a rendszergazdai fiókok bejelentkezését támogatja, a hackerek felhasználhatják arra, hogy kikényszerítsék a felhasználók jelszavait, és jogosulatlanul hozzáférjenek a rendszereikhez. Ha azonban a felhasználóknak mindig engedélyezve kell tartaniuk a terminálszolgáltatást, sürgősen biztonságos jelszót kell beállítaniuk, és a biztonság növelése érdekében meg kell változtatniuk az alapértelmezett SSH port számát (22). Megfontolandó továbbá a VPN használata és az SSH-hozzáférés helyi vagy megbízható IP-címekre való korlátozása.

10. tipp: Megosztott mappák titkosítása

A DSM támogatja a megosztott mappák AES-256-os titkosítását, hogy megakadályozza az adatok fizikai fenyegetésekkel történő kinyerését. A rendszergazdák mind az újonnan létrehozott, mind a meglévő megosztott mappákat titkosíthatják.

A meglévő megosztott mappákat a Vezérlőpult > Megosztott mappa menüpont alatt lehet titkosítani. Miután a felhasználók megadták a titkosítási kulcsot a Titkosítás lapon, a DSM megkezdi a mappa titkosítását. Erősen ajánlott a generált kulcsfájlt biztonságos helyen tárolni, mivel a titkosított adatok nem állíthatók helyre a használt jelszó vagy kulcsfájl nélkül. További információ a megosztott mappák titkosításáról

Bónusz tipp: adatintegritás az adatbiztonságnak köszönhetően

Az adatbiztonság elválaszthatatlanul kapcsolódik az adatok konzisztenciájához és pontosságához. Ez az adatintegritás előfeltétele, mivel az illetéktelen hozzáférés az adatok meghamisításához vagy elvesztéséhez vezethet, ami az adatokat használhatatlanná teszi.

A felhasználók két intézkedést tehetnek annak érdekében, hogy biztosítsák adataik pontosságát és konzisztenciáját:

Az adatbiztonság biztosítása biztonsági ellenőrzőlistával

Az online fenyegetések folyamatosan fejlődnek. Minél kifinomultabbak, annál többrétegűbb adatbiztonságra van szükség. Minél több hálózati eszközt használnak otthon és a munkahelyen, annál könnyebb a kiberbűnözőknek kihasználni a biztonsági réseket és hozzáférni a hálózatokhoz. Ezért az adatbiztonság nem egy olyan téma, amellyel csak egyszer kell foglalkozni, hanem egy folyamatos tanulási folyamat. Az alábbi ellenőrző lista segít a felhasználóknak abban, hogy kezdeti áttekintést kapjanak eszközeik és hálózatuk biztonságáról, így könnyebbé válik a sebezhetőségek azonosítása és kijavítása.

x