Incident Response in der Software-Entwicklung von Synology

Wenn es um das Management von Sicherheitsrisiken geht, denkt man meist zuerst an die Reaktion auf Vorfälle, dem sogenannten Incident Response. Software-Sicherheitslücken gehören heute jedoch zu den am häufigsten ausgenutzten Schwachstellen durch Cyberkriminelle. Der Angriff auf die Netzmanagement-Software SolarWinds zum Beispiel betraf über 18.000 Organisationen und die Sicherheitslücke in der weit verbreiteten Java-Bibliothek Log4j weltweit über 48,3% der Organisationen. Daher ist es nicht nur wichtig, dass Unternehmen einen eigenen detaillierten Incident Respone-Plan erstellen, Prozesse etablieren und ein Team aus Experten zusammenstellen, sondern auch, dass Anbieter selbst die Sicherheit ihrer Software bereits in der Entwicklungsphase priorisieren, um solche Vorfälle von vornherein zu verhindern.

Wie Synology als Storage-Anbieter, dem Unternehmen ihre wertvollen Daten anvertrauen, Incident Response in jeder Phase der Entwicklung umsetzt, um die Sicherheit der Produkte zu gewährleisten, lesen Sie in diesem Beitrag.

Der Security Development Lifecycle (SDL) ist eine zunehmend gängige Praxis, die einen systematischen Ansatz bietet, womit Anbieter Sicherheitsrisiken minimieren und die Einhaltung gesetzlicher Anforderungen gewährleisten können. Dieser basiert auf dem Secure Software Development Framework (SSDF) des National Institute of Standards and Technology (NIST). Verschiedene Unternehmen können dabei ihre eigene Definition von SDL haben, doch die Grundprinzipien bleiben gleich und helfen Entwicklern, von Anfang bis Ende ein hoch sicheres Produkt zu standardisieren und zu entwickeln.

4 Sicherheits-Phasen der Software-Entwicklung bei Synology

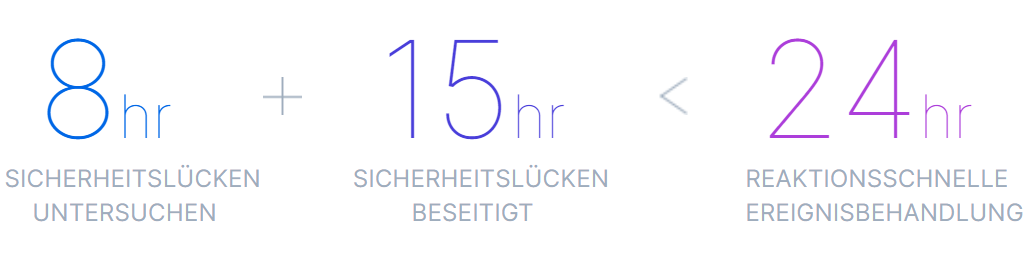

Synology verspricht kritische Sicherheitslücken innerhalb von 24 Stunden zu beheben. Damit übertrifft es den Branchendurchschnitt, der bei 60 Tagen liegt. Das hohe Engagement für Sicherheit zeigt sich darin, dass es seit der Einführung im Jahr 2021 laut dem KEV-Katalog der der Cybersecurity & Infrastructure Security Agency (CISA) keine bekannten Angriffe auf Synology-Produkte gibt. Um das zu erreichen hat das dedizierte Product Security Incident Response Team (PSIRT) bei Synology einen vierphasigen Softwareentwicklungsprozess (Design, Entwicklung, Überprüfung, Veröffentlichung) entwickelt, um Produktsicherheit zu gewährleisten und schnell auf Zero-Day-Angriffe zu reagieren.

1. Designphase: Sicherheit von Anfang an

Wenn ein neues Produkt oder eine neue Software-Funktion eingeführt wird, wird das Product Security Assurance (PSA) Programm gestartet. Das PSIRT-Team arbeitet dann mit dem Entwicklungsteam zusammen, um die Sicherheitsinfrastruktur und das Design zu überprüfen sowie konstruktive Verbesserungsvorschläge anzubieten.

Synology entfernte in DSM 7.0 beispielsweise das Root-Privileg. Dadurch entspricht Synology dem Prinzip des geringsten Privilegs, um Benutzern nur die minimal erforderlichen Berechtigungen zu geben und Sicherheitsrisiken zu reduzieren. Dieser proaktive Ansatz schafft von Anfang an ein solides Sicherheitsframework und vermeidet zukünftige sicherheitsbezogene Komplikationen.

2. Entwicklungsphase: Standardisierte und automatisierte Tests

Nach der Bestätigung der Produktspezifikationen beginnt die Entwicklungsphase offiziell. Um die Qualität des Codes von Anfang an sicherzustellen, setzt Synology statische Anwendungssicherheitstests (Static Application Security Testing, kurz SAST) mit automatischen Tools ein, um potenzielle Sicherheitslücken und Defekte aufzudecken. Dies hilft dabei, die Verwendung unsicherer oder verbotener Quellcodes von Anfang an zu verhindern.

Während die Entwicklung voranschreitet und abgeschlossen wird, werden laufend dynamische Analyse-Sicherheitstests (Dynamic Analysis Security Testing, kurz DAST) durchgeführt, um Änderungen im Code zu erkennen und sicherzustellen, dass alle Funktionen der Anwendung gründlich getestet und potenzielle Sicherheitsbedrohungen reduziert werden.

3. Verifikationsphase: Die Denkweise der Angreifer

Gründliche Tests und Verifikation sind essentiell, bevor neue Produkte an Benutzer freigeben werden. Aus diesem Grund hat Synology Anfang 2022 das Synology Red Team eingeführt. Das Red Team besteht aus einer talentierten Gruppe interner Hacker mit umfangreicher beruflicher Erfahrung. Es ist darauf spezialisiert, die Produkte aus der Perspektive eines Angreifers zu untersuchen, um potenzielle Schwachstellen zu identifizieren und auszunutzen. Innerhalb von nur sechs Monaten hat das Red Team bereits einen bedeutenden Einfluss gehabt und mehr als 21 % der Systemfehler identifiziert. Das entspricht einem Belohnungswert von 100.000 US-Dollar im Synology Bug-Bounty-Programm.

Synology verlässt sich aber nicht nur auf das interne Team, um die Produkte abzusichern. Das Unternehmen geht proaktiv vor und engagiert sich durch verschiedene Initiativen aktiv in der Hacker-Community. So nimmt Synology an renommierten Veranstaltungen wie dem Computer-Hack Wettbewerb Pwn2Own und den internationalen Cybersecurity Contest TienFu Cup teil und lädt seit 2017 mit dem Bug-Bounty-Programm externe Nutzer ein, sie bei der Identifizierung von Sicherheitslücken zu unterstützen. Bisher haben über 200 Menschen an dem Synology Bug-Bounty-Programm teilgenommen und wurden mit mehr als 270.000 US-Dollar für ihre Bemühungen belohnt.

Durch die Übernahme der Denkweise der Angreifer ist Synology in der Lage, realistische Angriffe zu simulieren und die Bereitschaft im Falle einer tatsächlichen Krise zu verbessern. Dieser proaktive Ansatz unterscheidet Synology von den Mitbewerbern und erhöht das Vertrauen der Kunden in die Sicherheit und Zuverlässigkeit der Produkte.

4. Veröffentlichungsphase: Reaktionszeit auf Branchenführungsniveau

Das Red Team übernimmt also die Offensive, indem es aktiv nach Schwachstellen sucht. Im Ausgleich dazu gibt es das Blue Team von Synology. Dieses übernimmt die Defensive und achtet aufmerksam auf Sicherheitsbedrohungen. Nach der Meldung einer Sicherheitslücke initiiert das Blue Team umgehend eine vorläufige Bewertung, um die Auswirkungen innerhalb von acht Stunden zu bestimmen. Sobald eine kritische Sicherheitslücke identifiziert wurde, wird sie innerhalb von 24 Stunden behoben (Mean-Time-To-Repair, kurz MTTR).

Nach Veröffentlichung eines Patches gibt das PSIRT eine Sicherheitsmitteilung heraus, um Benutzer zu informieren. Gleichzeitig wir das Software-Update veröffentlicht. Das Feedback der Benutzer wird ebenfalls an das Team weitergegeben. Die prompte und effektive Reaktion gewährleistet, dass Benutzer stets auf die Sicherheit der Produkte vertrauen können.

Tipps zur Reduzierung der MTTR. Transparenz ist der Schlüssel.

Aber wie erreicht Synology eine so außergewöhnliche MTTR bei Zero-Day-Angriffen? Der Schlüssel liegt darin, eine transparente Bestandsaufnahme zu führen.

Bei der Entwicklung einer Anwendung sind in der Regel zahlreiche Open-Source-Komponenten erforderlich. Zum Beispiel enthält jede Version von Synology DSM über 1.600 Open-Source-Komponenten. Wenn eine Zero-Day-Sicherheitslücke entdeckt wird, kann ein Bestandsaufnahmesystem schnell feststellen, ob Synology-Produkte betroffen sind und insbesondere welche Anwendungen und Versionen betroffen sind.

Die Software-Bill-of-Materials (SBoM) ist ein umfassendes Bestandsaufnahmesystem, das alle Drittanbieter- und Open-Source-Komponenten in einer Softwareanwendung verfolgt. Es bietet Transparenz und erhöhte die Sicherheit. Da Angriffe auf die Lieferkette in den letzten Jahren zunehmend verbreitet sind, wird die SBoM als ein entscheidendes Werkzeug für die Software-Sicherheit anerkannt.

Synology hat frühzeitig die Bedeutung von SBoM erkannt und 2020 acht Monate für die Implementierung investiert. Durch die Integration von SBoM kann das PSIRT-Team schnell und agil beurteilen, welche Versionen der Anwendungen von neu entdeckten CVE-Sicherheitslücken betroffen sein könnten. Die Einführung von SBoM ermöglicht es dem PSIRT-Team nicht nur, die Auswirkungen umfassend zu untersuchen, sondern erhöht auch die Effizienz des gesamten Incident Response Prozesses um 50 %.

Fazit: Die nie endende Suche nach Sicherheit

Die aktive Zusammenarbeit zwischen dem Security-Team und dem Produktentwicklungsteam ermöglicht es Synology, Sicherheitslücken schnell und effizient zu beheben. Das Engagement für Sicherheit geht dabei über interne Bemühungen hinaus. Als Mitglied des angesehenen Forums für Incident Response und Security Teams (FIRST) und als erster NAS-Anbieter, der von der weltbekannten MITRE Corporation als CNA (CVE Numbering Authority) autorisiert wurde, steht Synology an der Spitze der internationalen Cybersicherheits-Community. Indem Synology mit anderen führenden Organisationen zusammenarbeiten und über die neuesten Sicherheitsfortschritte auf dem Laufenden bleibt, ist es in der Lage, mit beispielloser Effektivität auf Sicherheitsvorfälle zu reagieren.

Von der Konzeption bis zur Veröffentlichung, vom Codieren bis zum Testen. Bei Synology hat die Sicherheit in jedem Schritt der Produktentwicklung höchste Priorität, um die Daten ihrer Nutzer zu schützen.

Nichtsdestotrotz: Nutzer sollten stets eine aktive Rolle bei der Sicherung ihrer Daten übernehmen. Dies können sie z. B. tun, indem sie regelmäßig Sicherheitsbewertungen durchführen und eine umfassende Backup-Strategie aufbauen. Sicherheit ist eine gemeinsame Verantwortung, die sich Anbieter und Benutzer teilen. Durch die Zusammenarbeit mit einem vertrauenswürdigen Anbieter können Benutzer jedoch ihr eigenes Risiko minimieren. Erfahren Sie, wie Sie mit Synology eine umfassende und sichere Backup-Strategie aufbauen.

Mehr über die Sicherheitslösungen von Synology erfahren Sie hier.