Le chiffrement a une histoire riche, des simples chiffres de substitution pendant les époques de guerre de la Rome antique, au complot Babington malheureux de Marie, reine d’Écosse, et au code Navajo incassable qui a aidé à sécuriser les communications alliées pendant la Seconde Guerre mondiale. Ces moments pivots démontrent l’importance durable de la communication sécurisée à travers les époques.

Qu’est-ce que le chiffrement ?

Comme le suggèrent les racines grecques du mot—où « en » signifie « dans » et « kyrptos » signifie « secret »—le chiffrement vise à sécuriser les données contre les parties non autorisées en rendant les messages illisibles et indéchiffrables. C’est l’une des formes les plus anciennes et les plus courantes de protection des données. Bien que les principes sous-jacents restent constants, le chiffrement mis en œuvre aujourd’hui a considérablement évolué pour répondre aux exigences modernes.

Chiffrement moderne

Avec une seule clé requise pour le chiffrement et le déchiffrement, le chiffrement symétrique est l’une des méthodes de chiffrement les plus couramment utilisées aujourd’hui. Il nécessite que la clé soit également gardée en sécurité (en transit), mais il est nettement plus rapide et meilleur pour la transmission de données en vrac. Malgré sa relative simplicité, le chiffrement symétrique est toujours très efficace contre les attaques persistantes par force brute. Un exemple est l’Advanced Encryption Standard (AES), adopté par les États-Unis pour les données classifiées, qui comprend plusieurs tours de transformations complexes et d’optimisations de chiffrement.

Dans le chiffrement asymétrique, deux clés différentes (« clé publique » pour le chiffrement ; « clé privée » pour le déchiffrement) existent, et encore plus de puissance de calcul est nécessaire, ce qui le rend plus lent et plus complexe à mettre en œuvre, mais il est considéré comme la méthodologie moderne la plus sûre, adaptée aux fichiers plus petits qui doivent être distribués à plusieurs personnes. Un exemple est l’ECC Curve25519, une fonction algorithmique qui, par conception, génère efficacement des clés résistantes aux attaques par chronométrage en tirant parti des propriétés des courbes elliptiques.

Alors que le chiffrement devient omniprésent dans les applications que vous utilisez, il est essentiel de reconnaître ses différentes formes et implications dans la gestion de vos données.

| Fonction | Chiffrement symétrique | Chiffrement asymétrique |

| Clés | Clé unique | Clés publique + privée |

| Cas d’utilisation | Chiffrement des données en masse | Échange de clé sécurisé |

| Exemple | AES-256 | ECC Curve25519 |

Chiffrement dans la vie quotidienne

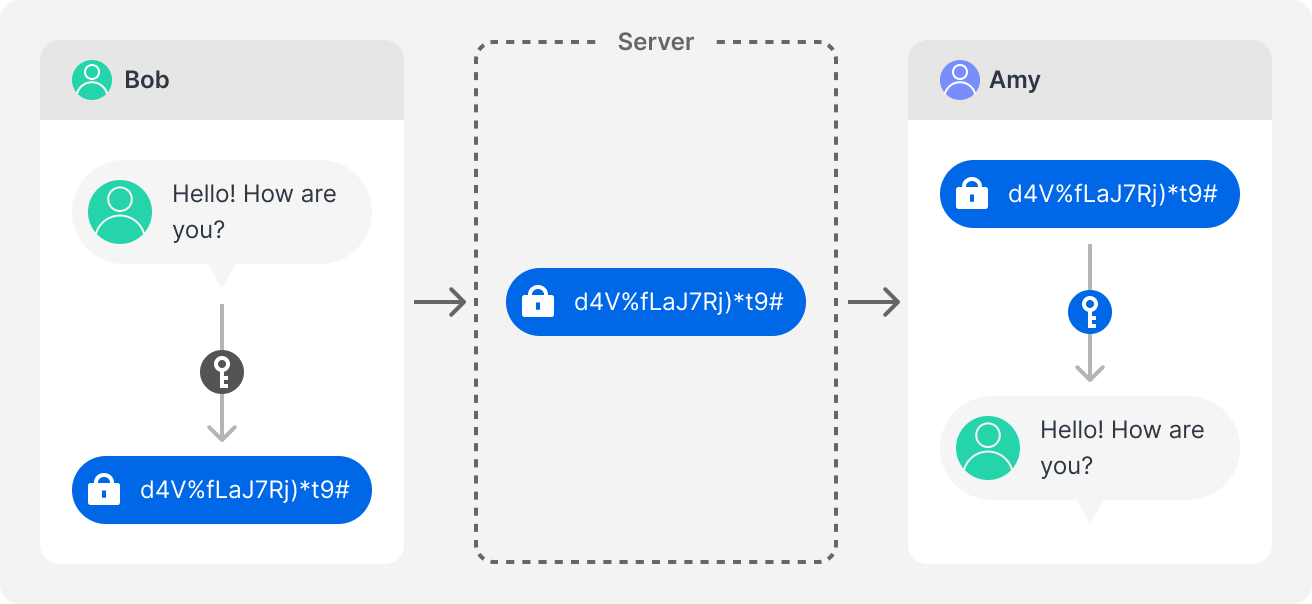

Du banking en ligne et du commerce électronique à la messagerie sécurisée et aux dossiers de santé, le chiffrement joue un rôle vital dans la protection de nos informations sensibles. Par exemple, HTTPS assure des connexions sécurisées pour les sites web, tandis que le chiffrement de bout en bout protège les communications privées. À mesure que le chiffrement devient plus intégré dans notre vie quotidienne, les utilisateurs supposent souvent qu’il garantit une confidentialité totale, bien que cela ne soit pas toujours le cas.

Lorsque les applications prétendent offrir une véritable confidentialité, il est important d’examiner attentivement leurs méthodes. Toutes les implémentations de chiffrement ne sont pas égales, et il est important de comprendre les distinctions souvent subtiles entre les différents types de chiffrement et les vulnérabilités et limitations potentielles de leurs méthodes pour une prise de décision éclairée.

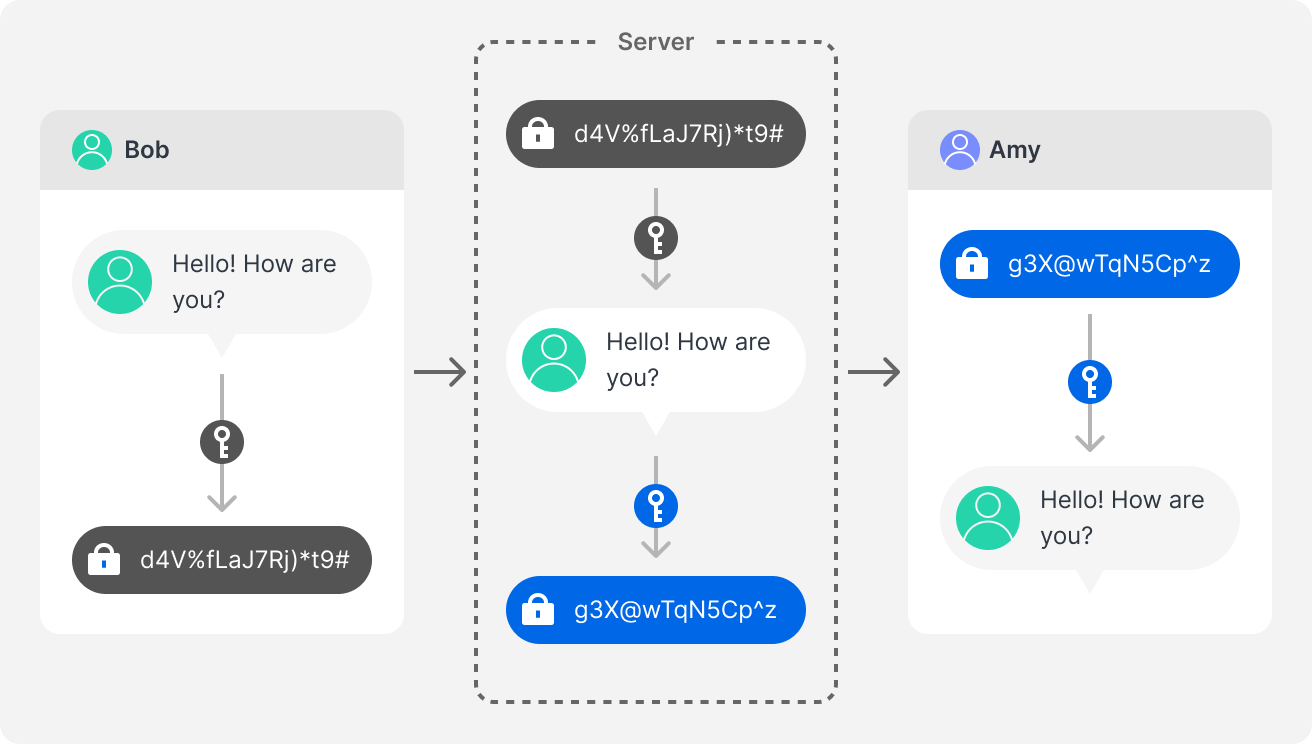

Nous pouvons penser que le chiffrement signifie que nous, les utilisateurs, détenons les clés pour déchiffrer nos messages, mais en réalité, de nombreuses applications et services n’implémentent que des formes partielles ou moins efficaces, telles que le chiffrement côté serveur, où les clés de chiffrement sont laissées entre les mains du fournisseur de services, introduisant potentiellement un accès par des tiers ou une exposition indésirable des données.

Le chiffrement de bout en bout qui est commercialisé et largement considéré comme la façon dont les messages fonctionnent

Chiffrement côté serveur

Synology et confidentialité des données

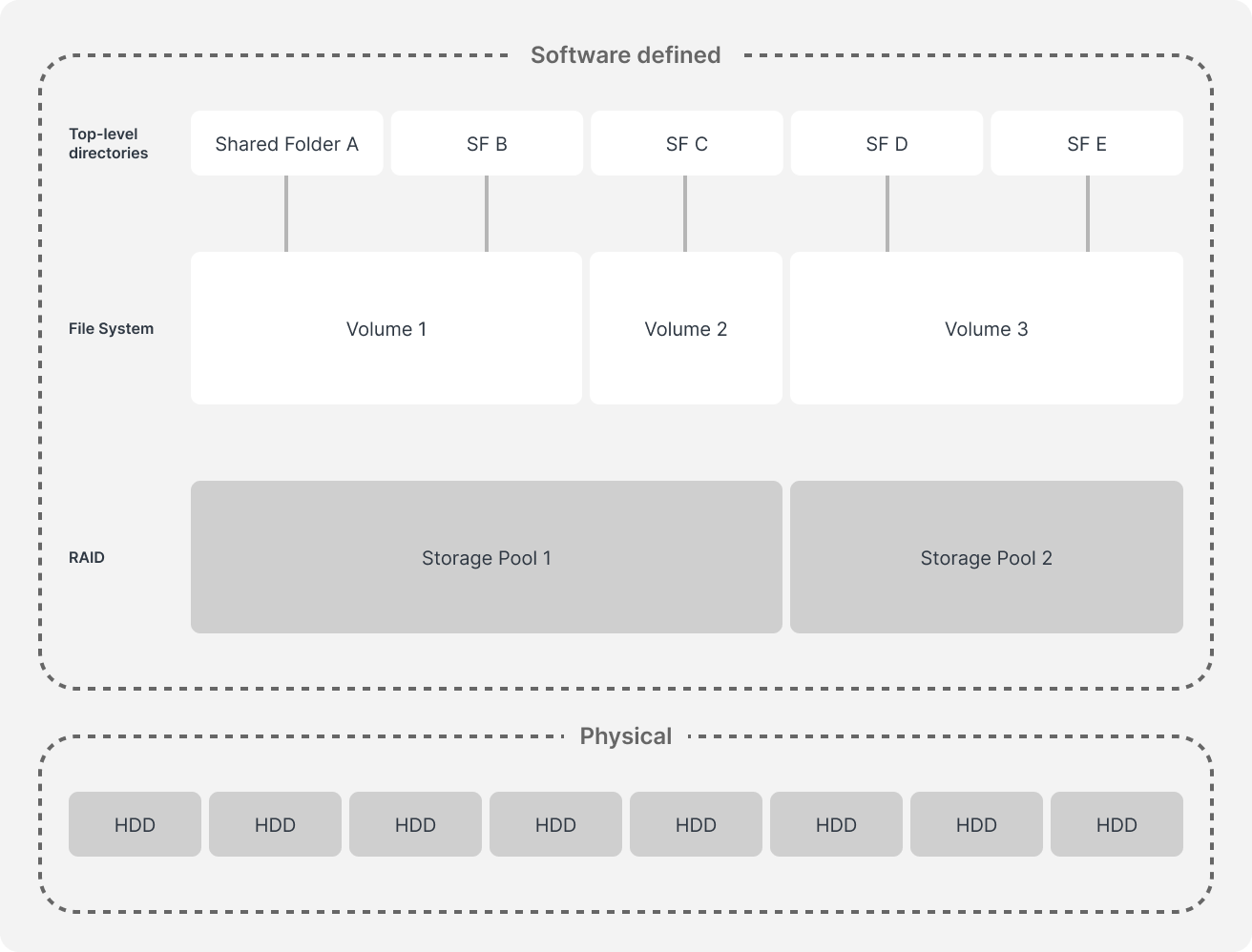

Synology intègre la protection des données à plusieurs niveaux, des volumes aux dossiers partagés, le cadre de chiffrement garantit que les données sensibles sont entièrement protégées avec des clés de chiffrement qui sont générées, stockées et gérées en toute sécurité sur l’appareil lui-même ou via des coffres-forts externes de confiance.

Un volume est une unité de stockage logique au sein d’un groupe de stockage, et au moins un volume doit être créé avant de stocker des données. Le chiffrement de volume sur DiskStation Manager (DSM) offre une excellente protection pour les données au repos et est facilement mis en œuvre via un système à deux clés :

1. DSM génère une clé de chiffrement des données unique qui chiffre toutes les données au sein du volume.

2. Cette clé est ensuite protégée par une clé de chiffrement de volume distincte, qui en contrôle l’accès.

Les deux clés sont stockées dans le coffre-fort des clés de chiffrement, géré localement ou à l’extérieur sur un appareil distinct agissant comme un serveur KMIP. Cela garantit que les clés de chiffrement sont conservées en sécurité, et les administrators peuvent activer le déverrouillage automatique au démarrage ou générer une clé de récupération en cas d’urgence, si les clés de chiffrement principales sont perdues ou endommagées, pour garantir l’accessibilité avec des mesures de sécurité renforcées.

Cette approche en couches de la gestion des clés garantit que le chiffrement des volumes sur les systèmes Synology offre une protection solide contre les violations de données et les pertes.

Au sein des volumes se trouvent des dossiers partagés qui servent de répertoires de base où les personnes autorisées peuvent stocker et gérer des fichiers et des dossiers. Le chiffrement des dossiers partagés fonctionne en verrouillant des répertoires spécifiques à l’aide d’une clé AES 256 bits qui peut être gérée de manière centralisée dans le gestionnaire de clés, ce qui facilite la supervision de plusieurs dossiers chiffrés. Une fois qu’un dossier partagé est chiffré, il reste inaccessible sans sa clé, même si quelqu’un parvient à extraire les disques de stockage de l’appareil.

| Fonction | Chiffrement des volumes | Chiffrement asymétrique |

| Largeur | Chiffrement des volumes | Chiffrement du dossier partagé |

| Impact sur les performances | Toutes les données dans un volume | Dossiers spécifiques |

| Complexité | Une seule clé par volume | Une seule clé par dossier |

Garder les sauvegardes et le stockage cloud privés

Les capacités de chiffrement de Synology s’étendent aux sauvegardes et aux instantanés. Hyper Backup est l’utilitaire de DSM pour sauvegarder les dossiers, les paramètres système et les paquets logiciels de votre Synology vers un autre appareil Synology (sur site) ou C2 Storage (cloud). Il effectue un chiffrement de bout en bout grâce à une approche de chiffrement symétrique et asymétrique à double couche qui offre à la fois rapidité et sécurité, garantissant que vos sauvegardes sont protégées pendant le transfert et au repos.

Synology intègre la protection des données à plusieurs niveaux, des volumes aux dossiers partagés, le cadre de chiffrement garantit que les données sensibles sont entièrement protégées avec des clés de chiffrement qui sont générées, stockées et gérées en toute sécurité sur l’appareil lui-même ou via des coffres-forts externes de confiance.

Snapshot Replication est une fonctionnalité de protection des données quasi instantanée qui vous permet de « capturer » l’apparence actuelle de vos données. C’est comme enregistrer des versions de documents que vous modifiez, mais pour des dossiers entiers. Combiné avec le chiffrement, c’est synonyme d’avoir une machine à remonter le temps chiffrée pour vos fichiers, garantissant que vos données ne sont pas seulement sauvegardées mais aussi protégées contre tout accès non autorisé tout au long de leur historique.

Nous avons mentionné C2 Storage, le stockage cloud hors site de Synology—la pièce finale du puzzle de sauvegarde 3-2-1 en or. En tant que service cloud public, C2 est conçu pour répondre aux préoccupations des personnes soucieuses de la sécurité et de la confidentialité avec des mécanismes de cryptage robustes qui protègent les données à chaque étape, du NAS au centre de données.

Au sein de C2 Storage lui-même, les serveurs de stockage de Synology utilisent le chiffrement AES 256 bits, avec la clé conservée sur un système entièrement différent. Même Synology ne peut accéder à aucune de vos données en transit ou au repos.

| Fonction | Chiffrement | Destination |

| Manuel | Aucun (sauf si implémenté séparément) | Disques durs externes, USB |

| Hyper Backup | AES-256, ECC Curve25519 | Un autre appareil Synology, C2 Storage |

| C2 Storage | AES-256 | Stockage local, Synology NAS/SAN distant |

| Snapshot Replication | AES-256, chiffrement TLS (transport) | C2 Storage |

En passant, ceux qui cherchent à synchroniser en toute sécurité les données de leurs appareils Synology vers d’autres services cloud comme Google Drive peuvent utiliser Cloud Sync, un autre utilitaire pour garder leurs données en sécurité.

Au-delà du chiffrement

Maintenant que nous avons brièvement couvert les méthodes de chiffrement de Synology dans différents environnements, il est essentiel de mentionner que le chiffrement n’est pas une panacée pour la protection des données. Un chiffrement robuste est une partie de l’équation, et une approche plus holistique de la protection des données consiste à l’inclure avec des technologies de réplication des données et d’immuabilité dans le cadre de votre stratégie plus large pour la résilience cybernétique et la confidentialité des données.

Les systèmes Synology équipent tous nos utilisateurs d’une suite complète d’outils conçus pour vous donner la pleine propriété et le contrôle de vos données, et pour garantir que vos données resteront sécurisées, de l’edge au centre de données et jusqu’au cloud.