Setki tysięcy użytkowników padają ofiarą cyberataków, a sytuacja będzie się tylko komplikować, zwłaszcza w obliczu pozornie niepowstrzymanego wzrostu liczby inteligentnych urządzeń w naszych domach.

Mając to na uwadze, dołożyliśmy wszelkich starań, aby wyposażyć Synology Router Manager (SRM) – system operacyjny obsługujący każdy router Synology – w zaawansowane funkcje sieciowe, które ułatwiają zabezpieczenie każdego rodzaju sieci.

W tym artykule wyjaśnimy, jak chronić sieć domową i jak ważna jest segmentacja sieci.

Niewidoczne zagrożenia

Inteligentne urządzenia przynoszą niespotykaną wygodę gospodarstwom domowym, ale mogą też stwarzać zagrożenia dla bezpieczeństwa. Urządzenia IoT są podatne na coraz większe zagrożenia. Niektóre urządzenia IoT całkowicie pozbawione są mechanizmów aktualizacji. Co więcej, wsparcie jest nieuchronnie porzucane, gdy inteligentne urządzenie osiąga status końca życia, co pozostawia je podatnym na ataki.

Skompromitowane urządzenie IoT może zostać po cichu porwane, aby stać się częścią botnetu lub wykorzystane do monitorowania nawyków życiowych użytkownika. Może nawet skompromitować urządzenia takie jak komputery, notebooki, tablety i NAS, które są podłączone do sieci domowej. Nazywa się to atakiem typu lateral movement i powszechnie pochodzi z podatnego NAS-a lub komputera PC, który infekuje urządzenia IoT poprzez niezabezpieczoną sieć.

Wprowadzenie segmentacji sieci

Proaktywne podejście do bezpieczeństwa sieci jest niezbędne. Zalecamy podjęcie działań zapobiegawczych polegających na rozdzieleniu urządzeń podłączonych do Internetu na różne sieci. Dla przeciętnego użytkownika domowego będzie to sieć domowa (podstawowa) oraz sieć IoT. Dla niektórych osób odpowiednie mogą być sieci dla gości.

Proces tworzenia oddzielnych sieci VLAN lub wirtualnych sieci lokalnych jest bardzo prosty w przypadku routerów Synology. Zbadajmy te sieci i zobaczmy, jak SRM ułatwia ich konfigurację.

Dowiedz się więcej na temat segmentacji sieci

Samo stworzenie tych sieci VLAN może znacznie zwiększyć bezpieczeństwo sieci.

Sieć domowa

Sieć podstawowa, która jest ustanowiona domyślnie, to miejsce, w którym znajduje się większość urządzeń: laptopy, tablety, smartfony, inteligentne telewizory, inteligentne koncentratory domowe i inteligentne głośniki. Chociaż inteligentne telewizory, inteligentne głośniki i inteligentne koncentratory domowe to urządzenia IoT, zazwyczaj otrzymują one stałe aktualizacje zabezpieczeń i mogą pozostać w sieci podstawowej. Alternatywnie można je przenieść do sieci IoT i sprawić, by były osiągalne z określonych urządzeń w sieci głównej.

Niektóre z urządzeń, które zazwyczaj znajdują się w sieciach domowych.

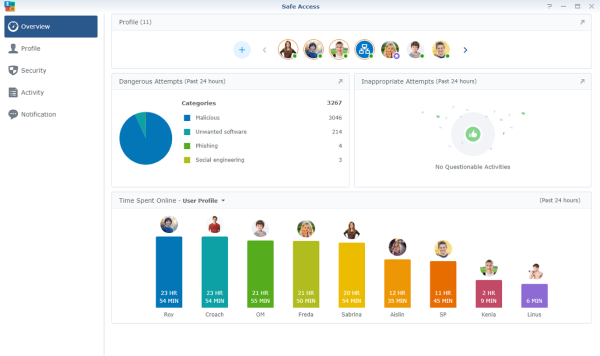

Safe Access, pakiet SRM do filtrowania stron internetowych, integruje Google Safe Browsing i inne zewnętrzne bazy danych w celu identyfikacji i blokowania domen zawierających niepożądane treści, takie jak złośliwe oprogramowanie, inżynieria społeczna, potencjalnie szkodliwe aplikacje i phishing.

Safe Access oferuje również rozbudowaną kontrolę rodzicielską bez dodatkowych opłat z zaawansowanymi funkcjami, takimi jak limity czasowe korzystania z Internetu, filtry treści, monitorowanie korzystania z Internetu oraz możliwość tworzenia własnych zasad dla każdego urządzenia.

Główny pulpit Safe Access zapewnia widok z lotu ptaka na wykorzystanie sieci.

Inny pakiet ukierunkowany na bezpieczeństwo dostępny w SRM, Threat Prevention, kontroluje przychodzące i wychodzące pakiety (ruch internetowy) i porzuca je, jeśli są złośliwe.

Dowiedz się więcej o bezpiecznym dostępie

Dowiedz się więcej o zapobieganiu zagrożeniom

Sieć IoT

Urządzenia IoT szturmem zdobyły rynek. Wszystko, od lodówek i ekspresów do kawy po osuszacze powietrza i otwieracze drzwi garażowych, istnieje obecnie jako urządzenia IoT. Choć niewątpliwie przynoszą one udogodnienia, każde z nich może stanowić potencjalne zagrożenie dla bezpieczeństwa.

Niektóre z inteligentnych urządzeń, które są obecnie powszechnie spotykane w gospodarstwach domowych.

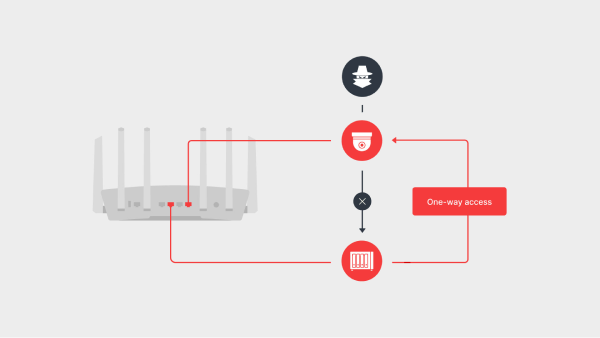

Dzięki SRM można je odizolować do własnej sieci lub zezwolić na jednokierunkową komunikację z urządzeniami w innych sieciach za pomocą reguł zapory. Na przykład reguły zapory można ustawić tak, aby zezwalały tylko na połączenia zainicjowane z NAS-a do komunikacji z kamerami IP, ale nie na odwrót, co zapobiega potencjalnemu zainfekowaniu NAS-a przez ryzykowne urządzenie IoT.

Ustawienie jednokierunkowych reguł zapory sieciowej w celu umożliwienia dostępu do kamer IP z serwera NAS.

Technologia zapobiegania zagrożeniom, zwana systemem zapobiegania włamaniom (Intrusion Prevention System, IPS), stanowi integralną część zabezpieczeń wielu przedsiębiorstw. Technologia ta jest dostępna we wszystkich routerach Synology i może być używana do ochrony sieci domowych oraz sieci IoT, ostrzegając o zagrożeniu urządzeń, aby można było podjąć odpowiednie działania.

Aby utworzyć sieć IoT przy użyciu funkcji VLAN, zapoznaj się z naszym szybkim przewodnikiem wdrażania sieci VLAN.

Sieć dla gości

Chociaż sieci gościnne mogą wydawać się niektórym wydawać zbyt ostrożnym krokiem, smartfony gości mogą zostać przypadkowo zainfekowane złośliwym oprogramowaniem bez ich wiedzy, a to złośliwe oprogramowanie może w końcu zainfekować urządzenia w sieci domowej.

Utworzenie sieci dla gości z routerami Synology to tylko kilka kliknięć. Zaawansowane funkcje, takie jak rotacja haseł, która automatycznie generuje nowe hasła do sieci gościnnej w regularnych odstępach czasu, oraz portal sieci gościnnej, który wyświetla użytkownikom dostosowywaną stronę internetową przed uzyskaniem dostępu do sieci gościnnej, są dostępne dla zaawansowanych użytkowników.

Przeczytaj więcej o zarządzaniu ruchem

Routery firmy Synology mają wszystko pod kontrolą

Nasze routery udostępniają wszystkie narzędzia potrzebne do zapewnienia bezpieczniejszego i pewniejszego Internetu. Wbudowane oprogramowanie działa za kulisami, powstrzymując zagrożenia, a funkcja segmentacji sieci ułatwia tworzenie osobnych sieci dla różnych urządzeń.

Zobacz, dlaczego są tak wysoko oceniane i dowiedz się więcej o wszystkich ich funkcjach tutaj.