La crittografia ha una storia ricca, dai semplici cifrari a sostituzione durante le epoche bellicose dell’Antica Roma, al sfortunato complotto Babington di Maria, Regina di Scozia, e al codice Navajo indecifrabile che ha aiutato a garantire le comunicazioni alleate nella Seconda Guerra Mondiale. Questi momenti cruciali dimostrano l’importanza duratura della comunicazione sicura attraverso le epoche.

Che cosa è la crittografia?

Come suggeriscono le radici greche della parola—dove “en” significa “in” e “kyrptos” sta per “segreto”—la crittografia mira a proteggere i dati contro le parti non autorizzate rendendo i messaggi illeggibili e indecifrabili. È una delle forme più antiche e comuni di protezione dei dati. Sebbene i principi di base rimangano costanti, la crittografia implementata oggi si è evoluta drasticamente per soddisfare le esigenze moderne.

Crittografia moderna

Con una sola chiave richiesta per la crittografia e la decrittografia, la crittografia simmetrica è uno dei metodi di crittografia più comunemente utilizzati oggi. Richiede che la chiave sia mantenuta al sicuro (in transito), ma è significativamente più veloce e migliore per la trasmissione di dati in blocco. Nonostante la sua relativa semplicità, la crittografia simmetrica è ancora altamente efficace contro attacchi persistenti di forza bruta. Un esempio è l’Advanced Encryption Standard (AES), adottato dagli Stati Uniti per i dati classificati, che include più round di trasformazioni complesse e ottimizzazioni di cifratura.

Nella crittografia asimmetrica , esistono due chiavi diverse (“chiave pubblica” per la crittografia; “chiave privata” per la decifratura) ed è necessaria ancora più potenza di calcolo, il che la rende più lenta e complessa da implementare, ma è considerata la metodologia più sicura e moderna adatta per file più piccoli che devono essere distribuiti a più persone. Un esempio è ECC Curve25519, una funzione algoritmica che, per progettazione, genera efficientemente chiavi resistenti agli attacchi temporali sfruttando le proprietà delle curve ellittiche.

Poiché la crittografia sta diventando onnipresente nelle applicazioni che utilizziamo, è fondamentale riconoscerne le diverse forme e implicazioni nel trattamento dei dati.

| Caratteristica | Crittografia simmetrica | Crittografia asimmetrica |

|---|---|---|

| Chiavi | Separare | Chiavi pubbliche + private |

| Caso d’uso | Crittografia di dati in blocco | Scambio di chiavi sicuro |

| Esempio | AES-256 | ECC Curve25519 |

La crittografia nella vita quotidiana

Dall’online banking all’e-commerce, dalla messaggistica sicura ai dati sanitari, la crittografia svolge un ruolo fondamentale nella protezione delle nostre informazioni sensibili. Ad esempio, HTTPS garantisce connessioni sicure per i siti Web, mentre la crittografia end-to-end salvaguarda le comunicazioni private. Man mano che la crittografia diventa sempre più parte integrante della nostra vita quotidiana, gli utenti spesso presumono che garantisca la privacy completa, anche se potrebbe non essere sempre così.

Quando le applicazioni dichiarano di fornire vera privacy, è importante esaminare attentamente i loro metodi. Non tutte le implementazioni di crittografia sono create uguali ed è importante comprendere le distinzioni spesso sfumate tra diversi tipi di crittografia e le potenziali vulnerabilità e limitazioni dei loro metodi per un processo decisionale informato.

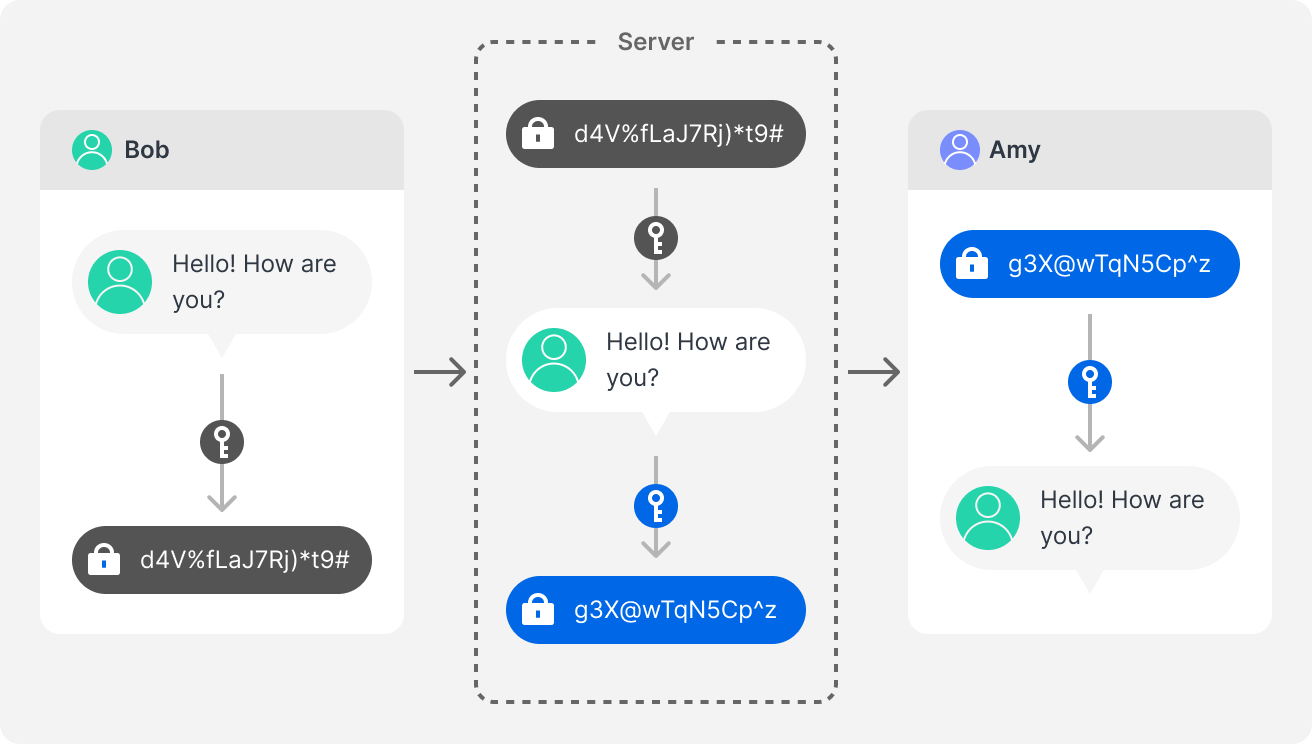

Potremmo pensare che la crittografia implichi che noi utenti possediamo le chiavi per decifrare i nostri messaggi, ma in realtà molte applicazioni e servizi implementano solo forme parziali o meno efficaci, come la crittografia lato server, in cui le chiavi di crittografia sono lasciate nelle mani del fornitore del servizio, il che potrebbe comportare l’accesso di terze parti o l’esposizione indesiderata dei dati.

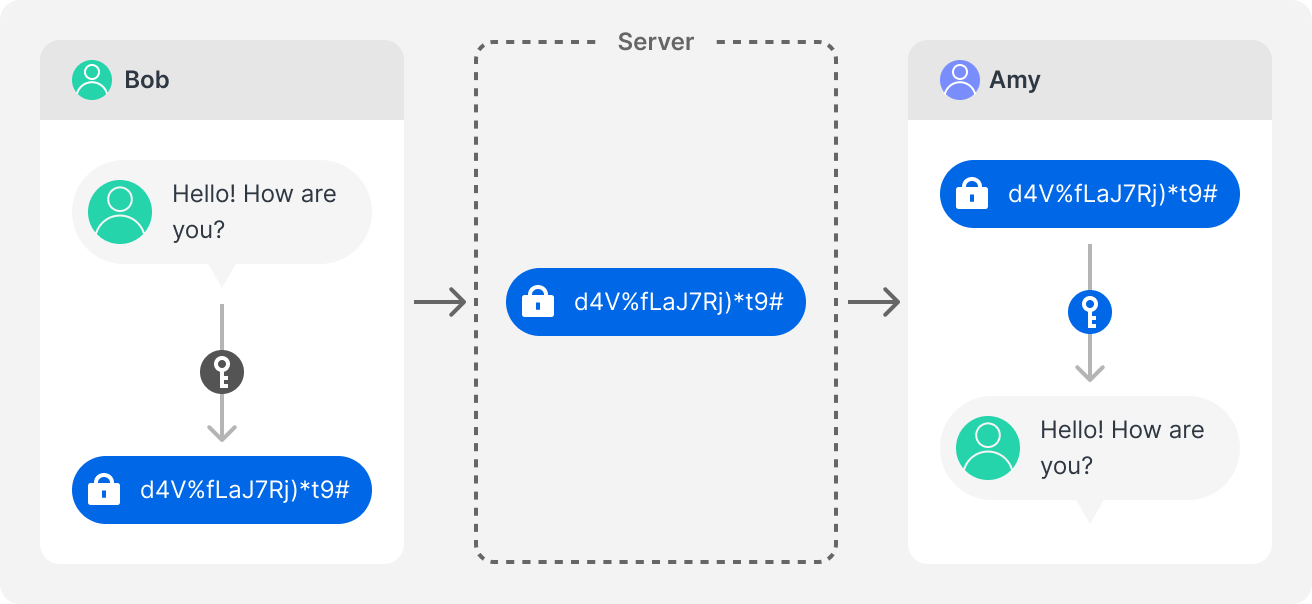

Crittografia end-to-end, che viene commercializzata e ampiamente ritenuta il modo in cui funzionano i messaggi

Crittografia lato server

Synology e la privacy dei dati

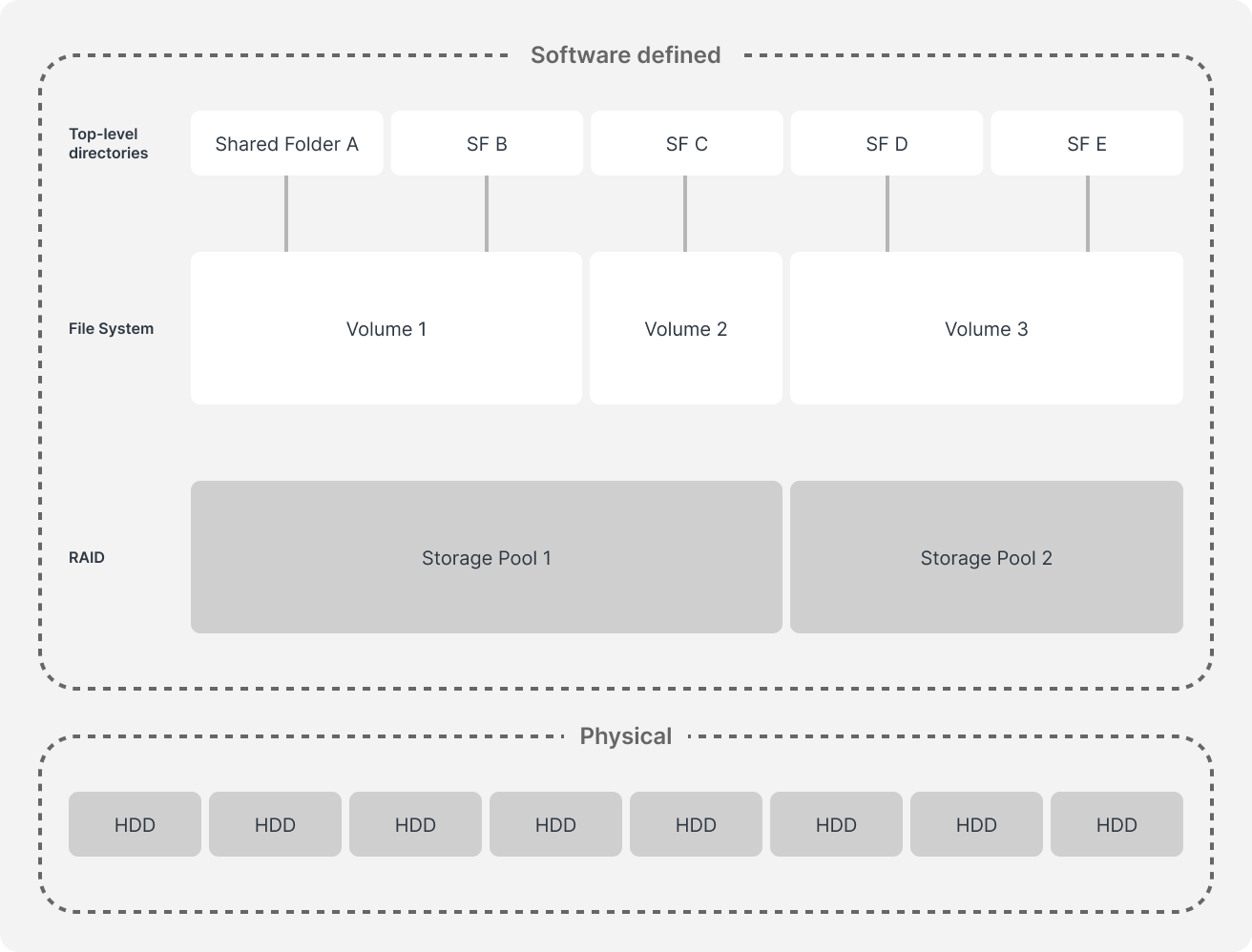

Synology integra la protezione dei dati a più livelli, dai volumi alle cartelle condivise; il framework di crittografia garantisce la completa protezione dei dati sensibili con chiavi di crittografia generate, archiviate e gestite in modo sicuro sul dispositivo stesso o tramite vault esterni affidabili.

Un volume è un’unità di archiviazione logica all’interno di uno storage pool, e almeno un volume deve essere creato prima di archiviare i dati. La crittografia del volume su DiskStation Manager (DSM) fornisce un’eccellente protezione per i dati a riposo ed è facilmente implementabile tramite un sistema a due chiavi:

- DSM genera una chiave di crittografia dati univoca che crittografa tutti i dati all’interno del volume.

- Questa chiave è quindi protetta da una chiave di crittografia del volume separata, che ne controlla l’accesso.

Entrambe le chiavi sono archiviate nell’Encryption Key Vault, gestite localmente o esternamente su un dispositivo separato che funge da server KMIP . Ciò garantisce che le chiavi di crittografia siano mantenute al sicuro e gli amministratori possono abilitare lo sblocco automatico all’avvio o generare una chiave di ripristino in caso di emergenza, qualora le chiavi di crittografia primarie vengano perse o danneggiate, per garantire l’accessibilità insieme a forti misure di sicurezza.

Questo approccio stratificato alla gestione delle chiavi garantisce che la crittografia del volume sui sistemi Synology fornisca una solida protezione contro violazioni e perdite di dati.

All’interno dei volumi ci sono cartelle condivise che servono come directory di base in cui gli individui autorizzati possono archiviare e gestire file e cartelle. La crittografia delle cartelle condivise funziona bloccando directory specifiche utilizzando una chiave AES-256 che può essere gestita centralmente in Key Manager, rendendo più facile supervisionare più cartelle crittografate. Una volta che una cartella condivisa è crittografata, rimane inaccessibile senza la sua chiave, anche se qualcuno riesce a estrarre le unità di archiviazione dal dispositivo.

| Caratteristica | Crittografia del volume | Crittografia delle cartelle condivise |

|---|---|---|

| Ampiezza | Crittografia del volume | Crittografia delle cartelle condivise |

| Impatto sulle prestazioni | Tutti i dati all’interno di un volume | Cartelle specifiche |

| Complessità | Singola chiave per volume | Chiave singola per cartella |

Mantenere privati i backup e l’archiviazione cloud

Le capacità di crittografia di Synology si estendono a backup e snapshot. Hyper Backup è l’utilità di DSM per il backup di cartelle, impostazioni di sistema e pacchetti software dal tuo Synology a un altro dispositivo Synology (in sede) o C2 Storage (cloud). Esegue la crittografia end-to-end tramite un approccio di crittografia simmetrica e asimmetrica a doppio strato che offre sia velocità che sicurezza, assicurando che i tuoi backup siano protetti durante il trasferimento e a riposo.

Synology integra la protezione dei dati a più livelli, dai volumi alle cartelle condivise; il framework di crittografia garantisce la completa protezione dei dati sensibili con chiavi di crittografia generate, archiviate e gestite in modo sicuro sul dispositivo stesso o tramite vault esterni affidabili.

Snapshot Replication è una funzionalità di protezione dei dati quasi istantanea che ti consente di “catturare” l’aspetto attuale dei tuoi dati. È come salvare versioni di documenti che modifichi, ma per intere cartelle. In combinazione con la crittografia, è sinonimo di avere una macchina del tempo crittografata per i tuoi file, assicurando che i tuoi dati non siano solo sottoposti a backup, ma anche protetti da accessi non autorizzati per tutta la loro cronologia.

Abbiamo menzionato C2 Storage , l’archiviazione cloud off-site di Synology, l’ultimo tassello del puzzle di backup 3-2-1. Come servizio cloud pubblico, C2 è progettato per rispondere alle preoccupazioni degli individui attenti alla sicurezza e alla privacy con solidi meccanismi di crittografia che proteggono i dati a ogni passaggio, dal NAS al data center.

All’interno di C2 Storage stesso, i server Storage di Synology utilizzano la crittografia AES a 256 bit, con la chiave conservata su un sistema completamente diverso. Nemmeno Synology può accedere a nessuno dei tuoi dati in transito o a riposo.

| Caratteristica | Crittografia | Destinazione |

|---|---|---|

| Manuale | Nessuno (a meno che non venga implementato separatamente) | Dischi rigidi esterni, USB |

| Hyper Backup | AES-256, curva ECC25519 | Un altro dispositivo Synology, C2 Storage |

| Snapshot Replication | AES-256 | Archiviazione locale, Synology NAS/SAN remoto |

| C2 Storage | AES-256, crittografia TLS (trasporto) | C2 Storage |

Tra l’altro, chi desidera sincronizzare in modo sicuro i dati dai propri dispositivi Synology ad altri servizi cloud come Google Drive può utilizzare Cloud Sync , un’altra utility per proteggere i propri dati.

Oltre la crittografia

Ora che abbiamo brevemente trattato i metodi di crittografia di Synology in diversi ambienti, è essenziale menzionare che la crittografia non è una panacea per la protezione dei dati. Una crittografia robusta è una parte dell’equazione e un approccio più olistico alla protezione dei dati è includerla con tecnologie di replicazione e immutabilità dei dati come parte della strategia più ampia per la resilienza informatica e la privacy dei dati.

I sistemi Synology forniscono a tutti i nostri utenti una suite completa di strumenti progettati per garantire la piena proprietà e il controllo dei dati, e la loro sicurezza, dall’edge al data center e al cloud.