Felhasználók százezrei esnek kibertámadások áldozatául, és a helyzet csak egyre bonyolultabb lesz, különösen az okoseszközök

megállíthatatlannak tűnő növekedésével otthonainkban.

Ezt szem előtt tartva jelentős figyelmet fordítottunk arra, hogy a Synology Router Manager (SRM) – az operációs rendszer, amely minden Synology Routert működtet – olyan fejlett hálózati funkciókkal legyen felszerelve, amelyekkel bármilyen típusú hálózat egyszerűen biztosítható.

Ebben a cikkben elmagyarázzuk, hogyan védheti meg otthoni hálózatát és a hálózati szegmentálás fontosságát.

A láthatatlan kockázatok

Az okoseszközök minden eddiginél nagyobb kényelmet nyújtanak a háztartásokban, de biztonsági kockázatokat is jelenthetnek. Az IoT-eszközök egyre nagyobb fenyegetéseknek vannak kitéve, amelyekre a gyártók nem biztos, hogy fel vannak készülve. Sőt, egyes IoT-eszközökből teljesen hiányoznak a frissítési mechanizmusok. Ráadásul a támogatás elkerülhetetlenül megszűnik, amikor egy intelligens eszköz eléri az életciklus végét, így az sebezhetővé válik a támadásokkal szemben.

Egy veszélyeztetett IoT-eszköz észrevétlenül feltörhető, hogy egy botnet részévé váljon, vagy felhasználható az Ön életmódjának megfigyelésére. Még az otthoni hálózatra csatlakoztatott olyan eszközöket is veszélyeztetheti, mint a számítógépek, notebookok, táblagépek és NAS-ok. Ezt laterális mozgástámadásnak nevezik, és általában egy sebezhető NAS-ból vagy PC-ből indul ki, amely egy nem biztonságos hálózaton keresztül fertőzi meg az IoT-eszközöket.

A hálózati szegmentáció bevezetése

Mostanra már világosnak kell lennie, hogy a hálózatbiztonság proaktív megközelítése elengedhetetlen. Javasoljuk, hogy megelőzési céllal különítse el az internetre csatlakoztatott eszközeit különböző hálózatokra.

Az átlagos otthoni felhasználó számára ez egy otthoni (elsődleges) hálózat és egy IoT-hálózat. Bizonyos személyek számára a vendéghálózatok is megfelelőek lehetnek.

A különálló VLAN-ok vagy virtuális helyi hálózatok létrehozása nagyon egyszerű a Synology Routerekkel. Vizsgáljuk meg ezeket a hálózatokat, és nézzük meg, hogy az SRM hogyan teszi egyszerűvé a beállításukat.

További információk a hálózatszegmentálásról

1. ábra. Ezeknek a VLAN-oknak az egyszerű létrehozása jelentősen növelheti a hálózat biztonságát.

Otthoni hálózat

Az alapértelmezés szerint létrehozott elsődleges hálózat az, ahol a legtöbb eszköze található: laptopok, táblagépek, okostelefonok, okostévék, intelligens otthoni hubok és intelligens hangszórók. Bár az okostévék, az okos hangszórók és az okos otthoni hubok IoT-eszközök, általában folyamatosan kapnak biztonsági frissítéseket, és az elsődleges hálózaton hagyhatók. Alternatív megoldásként áthelyezhetők az IoT-hálózatra, és elérhetővé tehetőek a fő hálózaton lévő bizonyos eszközökről.

2. ábra. Néhány olyan eszköz, amely jellemzően az otthoni hálózatokban található.

A Safe Access, az SRM webszűrő csomagja integrálja a Google Safe Browsing és más külső adatbázisokat, hogy azonosítsa és blokkolja a nem kívánt tartalmakat, például rosszindulatú szoftvereket, közösségi mérnöki tevékenységeket, potenciálisan káros alkalmazásokat és adathalászatot tartalmazó tartományokat.

A Safe Access emellett megbízható szülői felügyeletet is kínál, extra költségek nélkül, olyan fejlett funkciókkal, mint az internethasználati időkorlátok, tartalomszűrők, az internethasználat nyomon követése, valamint az egyes eszközökre vonatkozó egyéni irányelvek létrehozásának lehetősége.

3. ábra. A Safe Access fő műszerfala madártávlatból mutatja be a hálózat használatát.

Az SRM-ben elérhető másik biztonságra összpontosító csomag, a Threat Prevention, a bejövő és kimenő adatcsomagokat (internetes forgalom) vizsgálja, és rosszindulatúak esetén elutasítja azokat.

További információ a Safe Accessről

További információ a Threat Preventionről

IoT-hálózat

Az IoT-eszközök viharszerűen meghódították a piacot. A hűtőszekrényektől és a kávéfőzőktől kezdve a párátlanítókon át a garázskapu nyitókig ma már minden létezik IoT-eszközként. Ugyan kétségkívül kényelmet nyújtanak, mindegyikük potenciális biztonsági veszélyforrást is jelenthet.

4. ábra. Néhány a háztartásokban manapság általánosan megtalálható okoseszközök közül.

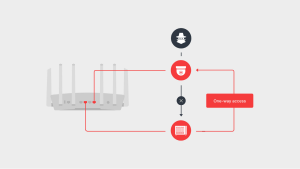

Az SRM segítségével vagy elszigetelheti őket saját hálózatukra, vagy tűzfalszabályok segítségével engedélyezheti az egyirányú kommunikációt más hálózatokon lévő eszközökkel. A tűzfalszabályok például beállíthatók úgy, hogy csak a NAS-ról kezdeményezett kapcsolatok kommunikálhassanak az IP-kamerákkal, de fordítva nem, így megakadályozható, hogy a kockázatos IoT-eszköz potenciálisan megfertőzze a NAS-t.

5. ábra. Egyirányú tűzfalszabályok beállítása az IP-kamerák NAS-ról történő elérésének engedélyezésére.

A fenyegetések megelőzése mögött álló technológia, az úgynevezett behatolásmegelőző rendszer (IPS) számos vállalat biztonsági védelmének szerves részét képezi. Ez a technológia minden Synology Routerben elérhető, és használható otthoni és IoT-hálózatainak védelmére, figyelmeztetve Önt, ha valamelyik eszköze veszélybe került.

A VLAN-funkciót használó IoT-hálózat létrehozásához tekintse meg VLAN telepítési útmutatónkat.

Vendéghálózat

Bár a vendéghálózatok túlságosan óvatosnak tűnhetnek, a vendégek okostelefonjai véletlenül megfertőződhetnek rosszindulatú szoftverrel anélkül, hogy tudnának róla, és ez a rosszindulatú szoftver megfertőzheti az otthoni hálózaton lévő eszközöket. A vendéghálózat megbélyegzésének elkerülése érdekében javasoljuk, hogy kevésbé feltűnő SSID nevet adjon neki (ne használja a „vendég” szót).

A vendéghálózat létrehozása a Synology Routerekkel csak néhány kattintásnyira van. A power felhasználók számára olyan fejlett funkciók állnak rendelkezésre, mint a jelszócsere, amely rendszeres időközönként automatikusan új vendéghálózati jelszavakat generál, vagy a vendéghálózati portál, amely egy testreszabható céloldalt mutat a felhasználóknak, mielőtt azok hozzáférnének a vendéghálózathoz.

Hogyan hozzon létre vendéghálózatot

További információ a forgalomkezelésről

A Synology Routerek gondoskodnak önről

Routereink minden eszközt megadnak a biztonságosabb internetezéshez, a beépített szoftverek a színfalak mögött működnek, hogy távol tartsák a fenyegetéseket, míg a hálózati szegmentálási funkciókkal egyszerűen hozhat létre külön hálózatokat a különböző eszközök számára.

Olvassa el, miért olyan népszerűek, és tudjon meg többet a funkcióikról itt.