Laut dem Bericht des BSI zur Lage der IT-Sicherheit in Deutschland 2022 (1) ist die Gefährdungslage im Cyber-Raum so hoch wie nie. Cyber-Kriminelle nutzen modernste Technologien für ihre Angriffe auf Unternehmen, staatliche Institutionen und auch Privatpersonen. Die Situation wird dabei immer komplexer, insbesondere mit dem scheinbar unaufhaltsamen Aufstieg von smarten Geräte in unserem Zuhause. Daher ist es wichtiger denn je, das eigene WLAN vor Angriffen auf die eigenen Geräte richtig zu sichern und private Daten effektiv zu schützen. Das geht am besten mit Netzwerksegmentierung.

Die unsichtbaren Risiken des Smart Homes

IoT-Geräte („Internet of Things“, auf deutsch „Internet der Dinge“) sind Geräte, die an ein Netz gebunden sind und Daten erfassen, analysieren und auswerten. Diese werden oft auch smarte Geräte genannt. IoT-Geräte und Smart Home Systeme bringen beispiellosen Komfort für Privatnutzer. Gleichzeitig stellen sie aber auch hohe Sicherheitsrisiken dar. Denn diese Geräte sind besonders anfällig für die ständig wachsende Bedrohung. Einige Anbieter sind darauf jedoch nicht optimal vorbereitet. Tatsächlich fehlen manchen IoT-Geräten komplette Update-Mechanismen. Doch nur ein Gerät mit der aktuellsten Software ist auch ein sicheres Gerät. Darüber hinaus stellen Hersteller den Support unweigerlich ein, wenn ein Gerät das Ende seiner Lebensdauer erreicht. Dadurch wird es noch anfälliger für Angriffe.

Ein kompromittiertes IoT-Gerät kann unbemerkt gekapert werden. So kann es Teil eines Botnetzes werden oder zur Überwachung der Lebensgewohnheiten der Besitzer dienen. Es kann sogar Geräte wie Computer, Notebooks, Tablets und NAS gefährden, die auch mit dem Heimnetzwerk verbunden sind. Dies wird als Lateral-Movement-Angriff bezeichnet und geht in der Regel von einem anfälligen NAS oder PC aus, die IoT-Geräte über ein unsicheres Netzwerk infiziert. Das können Nutzer mit Netzwerksegmentierung verhindern.

Was ist Netzwerksegmentierung?

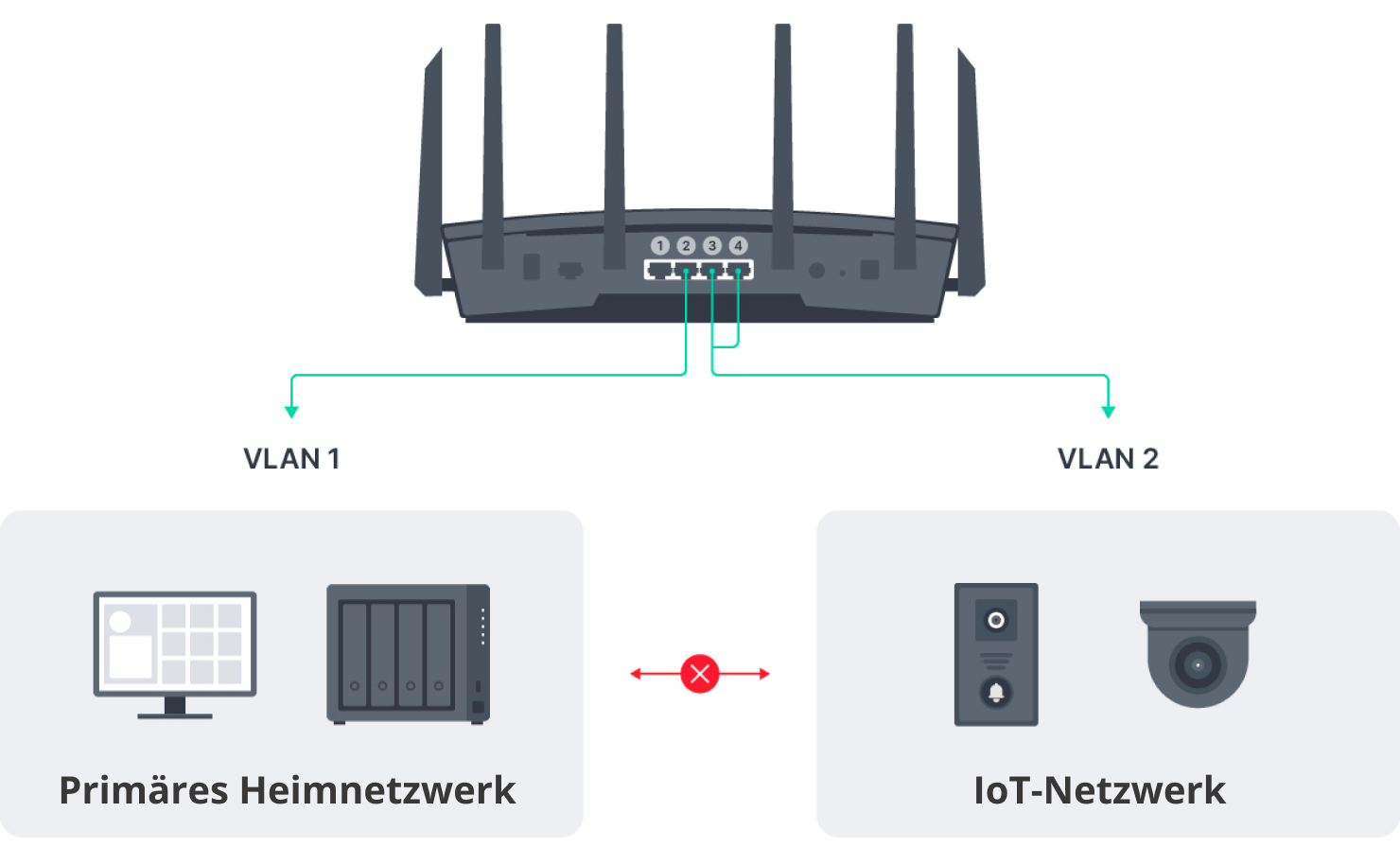

Bei einer Netzwerksegmentierung wird das physische Local Area Network (LAN) in kleinere, isolierte Subnetzwerke, sogenannte Virtual Local Area Network (VLAN), aufgeteilt. Das soll die ungehinderte Verbreitung von Malware und anderen böswilligen Aktivitäten begrenzen und die Netzwerksicherheit verbessern. Sicherheitsmaßnahmen wie Firewalls und Zugriffskontrollen beschränken dabei den Zugriff zwischen den Subnetzwerken und verhindern, dass Angreifer sich leichten Zugang zu sensiblen Bereichen und Daten des Netzwerks verschaffen können.

Wie kann ich mein WLAN mit Netzwerksegmentierung absichern?

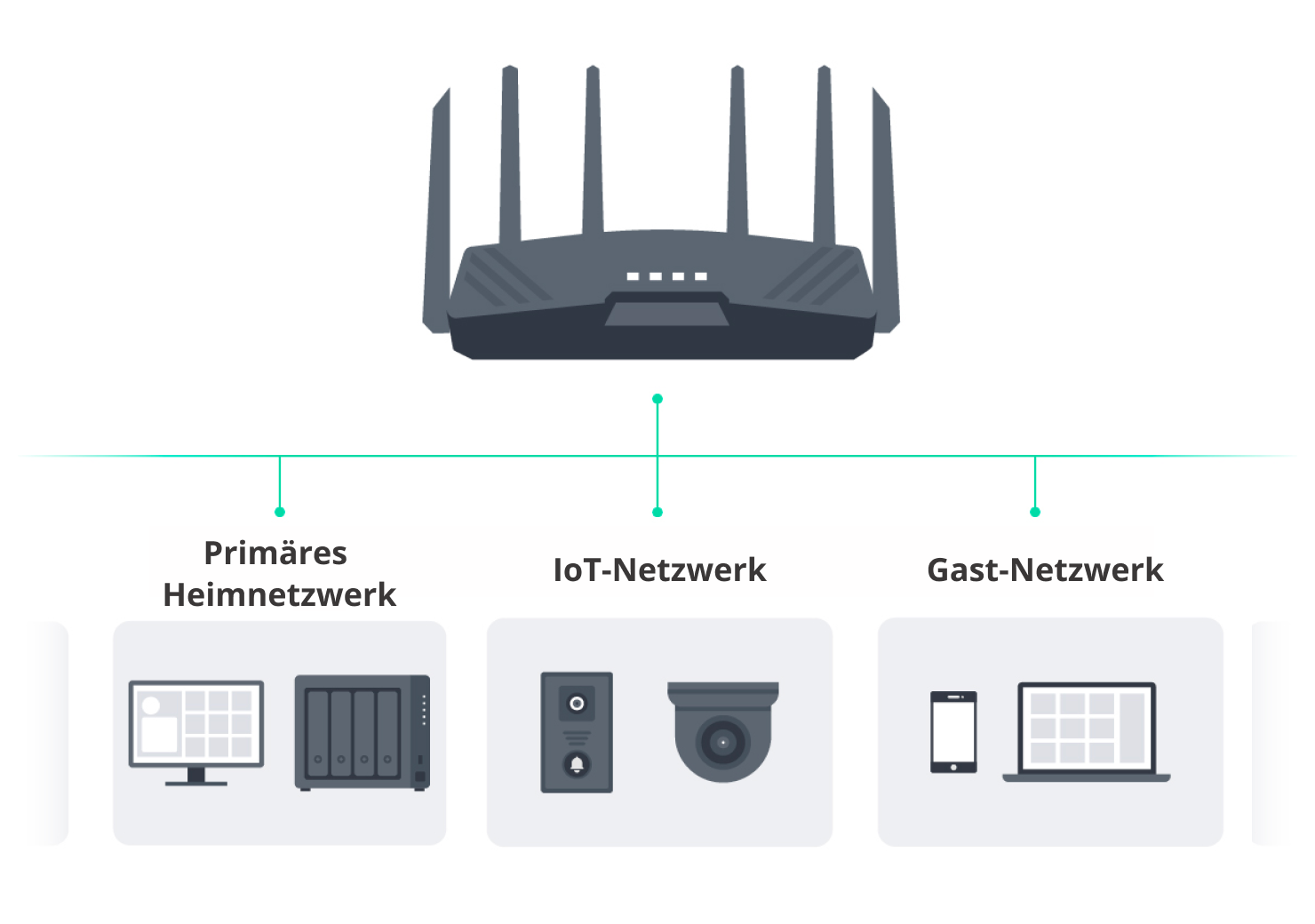

Ein proaktiver Ansatz ist für die Sicherheit des Heimnetzwerkes unerlässlich. Dafür empfiehlt es sich, die mit dem Internet verbundenen Geräte vorbeugend in verschiedene Netzwerke zu trennen. Für den durchschnittlichen Privatnutzer wäre dies eine Aufteilung in ein (primäres) Heimnetzwerk und ein Netzwerk für IoT-Geräte. Für manche Personen kann die Erstellung eines Gastnetzwerkes oder ggf. weitere separate VLANs, wenn eine andere Gruppe an Geräten vom Rest des Netzwerks trennen werden soll, auch nützlich sein.

Wie separate Teilnetzwerk erstellt werden können, soll folgend anhand der Router von Synology und dem integrierten Betriebssystem Synology Router Manager (kurz SRM) gezeigt werden.

1. Primäres Heimnetzwerk erstellen und sichern

Das primäre Netzwerk, das standardmäßig eingerichtet wird, ist dort, wo sich die meisten der Geräte befinden, sprich Laptops, Tablets, Smartphones, Smart-TVs, Smart-Home-Hubs und Smart-Lautsprecher. Obwohl Smart-TVs, Smart-Lautsprecher und Smart-Home-Hubs IoT-Geräte sind, erhalten sie in der Regel konsistente Sicherheitsupdates und können im primären Netzwerk verbleiben. Alternativ können diese Geräte auch in das IoT-Netzwerk verschoben und von bestimmten Geräten im Hauptnetzwerk erreichbar gemacht werden.

Um die Sicherheit des Netzwerkes zu gewährleisten bietet Synology ein Paket namens Safe Access an. Das umfasst Webfilterung, integriertes Google Safe Browsing und andere externe Datenbanken, um Domains zu identifizieren und zu blockieren, die unerwünschte Inhalte wie Malware, Social Engineering, potenziell schädliche Anwendungen und Phishing enthalten. Das Haupt-Dashboard von Safe Access bietet einen hilfreichen Überblick über die Netzwerknutzung. Darüber hinaus bietet Safe Access eine robuste Kindersicherung. Ohne Aufpreis erhalten Nutzer damit erweiterte Funktionen wie Zeitbegrenzungen für die Internetnutzung, Inhaltsfilter und Überwachung der Internetnutzung sowie die Möglichkeit, benutzerdefinierte Richtlinien für jedes Gerät zu erstellen. Weitere Informationen zu Safe Access gibt es hier.

Neben Safe Access bieten Synology Router ein weiteres Paket, um die Sicherheit des Netzwerkes zu gewährleisten: Threat Prevention. Dieses untersucht ein- und ausgehenden Internet-Traffic und verhindert diesen, wenn er bösartig ist. Weitere Informationen zu Threat Prevention gibt es hier.

2. IoT-Netzwerk einrichten

IoT-Geräte haben den Markt im Sturm erobert. Kühlschränke und Kaffeemaschinen bis hin zu Luftentfeuchtern und Garagentoröffnern. Während sie zweifellos Annehmlichkeiten bringen, können sie alle ein potenzielles Sicherheitsrisiko darstellen.

Nutzer von Synology Routern können dank SRM diese entweder in einem eigenen Netzwerk isolieren und/oder über Firewall-Regeln eine unidirektionale Kommunikation mit Geräten in anderen Netzwerken zulassen. Beispielsweise können Firewall-Regeln so eingestellt werden, dass nur Verbindungen, die von einem NAS initiierte wurden, mit IP-Kameras kommunizieren können, aber nicht umgekehrt. Dadurch wird verhindert, dass die IP-Kamera, wenn sie infizierten werden sollten, auch andere Geräte mit sensiblen Daten, wie z.B. das NAS oder den PC, infiziert.

Die Technologie hinter Threat Prevention, genannt Intrusion Prevention System (IPS), ist ein integraler Bestandteil der Sicherheitsmaßnahmen vieler Unternehmen. Diese Technologie ist auch auf allen Routern von Synology verfügbar. Damit werden Nutzer benachrichtigt, wenn eines ihrer Geräte kompromittiert wurde, um umgehend Maßnahmen ergreifen zu können. Wie Nutzer genau ein IoT-Netzwerk mit VLAN-Funktionalität einrichten, erfahren sie hier in der Quick-Start-Anleitung für die VLAN-Bereitstellung.

3. Gast-Netzwerk einrichten

Die Einrichtung eines Gastnetzwerks ist eine gute Möglichkeit, Besuchern Internetzugang bereitzustellen und gleichzeitig das eigene Netzwerk und die eigenen Geräte zu schützen. Wie bei den anderen Netzwerken, ist es auch hier wichtig, die Sicherheits- und Zugriffseinstellungen sorgfältig zu prüfen, z.B. durch die Vergabe eines eigenen sicheren Passwortes und eben durch die vom Heimnetzwerk isolierte Errichtung.

Zudem sollten Nutzer überlegen, welche Zugriffsebene für Gäste im Netzwerk zugelassen werden soll. Beispielsweise kann der Zugriff auf das Internet beschränkt werden oder Gästen auch Zugriff auf bestimmte freigegebene Dateien und Geräte in Netzwerk erlauben. Dies hängt von den persönlichen Bedürfnissen und Vorlieben ab. Auch kann es Sinn machen, die Geschwindigkeit des Gastnetzwerks zu limitieren. Das kann helfen, die Last auf das gesamte Netzwerk einzugrenzen bzw. verhindert, dass das Netz dauerhaft (ob aus Versehen oder absichtlich) ausgereizt wird, z.B. wenn jemand über ein Gastnetzwerk illegale Inhalte o. ä. herunterlädt.

Mit Synology Routern können Nutzer mit nur wenigen Klicks ein Gastnetzwerk erstellen. Zudem stehen Nutzern erweiterte Funktionen zur Verfügung. Dazu zählt z. B. die Passwortrotation, die in regelmäßigen Abständen automatisch neue Gastnetzwerkpasswörter generiert. Auch können Nutzer ein Gastnetzwerkportal erstellen, das Benutzern eine anpassbare Landing-Webseite anzeigt, bevor sie auf das Gastnetzwerk zugreifen können.

Alle Informationen zu Synology Router gibt es hier