Die EU-Richtlinie NIS2 tritt in Kraft und bringt neue Anforderungen an die IT-Sicherheit mit sich. Unternehmen stehen vor der Herausforderung, Sicherheitslücken nicht nur zu schließen, sondern präventiv zu verhindern, um Compliance sicherzustellen. Die gute Nachricht: Mit der richtigen Strategie und passenden Tools lässt sich NIS2 effizient und nachhaltig umsetzen.

In diesem Artikel erfahren Sie:

- Was die NIS2-Richtlinie fordert

- Wie Sie typische Herausforderungen bewältigen

- Mit welchen Lösungen Sie sicher und compliant bleiben

Am Ende steht für Sie ein kostenloser Guide bereit, um direkt loszulegen.

Warum wurde NIS-2 eingeführt?

Die Cyberangriffe der letzten Jahre haben gezeigt, dass kritische Infrastrukturen oft nicht ausreichend geschützt sind. NIS2 adressiert genau diese Schwachstellen und setzt einen einheitlichen Mindeststandard für Cyberresilienz in allen EU-Mitgliedstaaten. Ziel ist es, die Widerstandsfähigkeit essenzieller Dienste zu erhöhen und die Zusammenarbeit innerhalb Europas zu verbessern.

Die Kernanforderungen von NIS-2 im Überblick

Die NIS2-Richtlinie fordert:

- Erhöhte Cyberresilienz: Unternehmen müssen Maßnahmen ergreifen, um Angriffe abzuwehren und Schäden zu minimieren.

- Verpflichtende Risikoanalysen: Regelmäßige Überprüfungen der IT-Infrastruktur werden Pflicht, um potenzielle Schwachstellen frühzeitig zu erkennen.

- Strenge Berichtspflichten: Vorfälle müssen innerhalb von 24 Stunden gemeldet werden, um Schaden zu begrenzen und Transparenz zu fördern.

Ohne geeignete Technologien und Prozesse wird das schnell zur Mammutaufgabe. (1)

Herausforderungen und Lösungen – Wie Sie NIS-2 erfolgreich umsetzen

Problem 1: Unklare Datenstrategie

Welche Daten sind besonders kritisch? Wie und wo sollten sie gesichert werden? Viele Unternehmen haben keine klare Antwort auf diese Fragen.

Lösungsansatz: Zentrales Backup-Management-Tool

Erstellen Sie eine umfassende Datenstrategie. Tools zur zentralen Backup-Verwaltung helfen Ihnen, alle Backup-Tasks, gesicherten Geräte und Daten im Blick zu behalten.

Problem 2: Komplexität und Integrationshürden

Viele Unternehmen scheuen den Aufwand, neue Lösungen in bestehende Systeme zu integrieren.

Lösungsansatz: Skalierbarkeit und Kompatibilität

Setzen Sie auf flexibel skalierbare Lösungen, die sich sich nahtlos in bestehende IT-Infrastrukturen integrieren lassen.

Problem 3: Zeit- und Ressourcenmangel

Die Implementierung und das Management von Sicherheitslösungen bindet Zeit und Personal – zwei Ressourcen, die oft knapp sind.

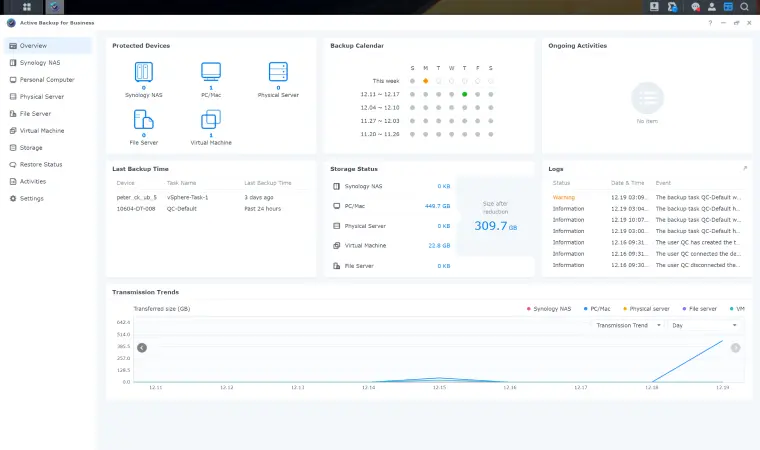

Lösungsansatz: Intuitives Dashboard

Setzen Sie auf Lösungen mit einem intuitiven Dashboard. Integrierte Management-Tools und Automatisierungsmöglichkeiten reduzieren den manuellen Aufwand, erleichtern die Verwaltung und sorgen für Übersichtlichkeit.

Schritt-für-Schritt: So gelingt die NIS-2-Umsetzung

Schritt 1: Risikoanalyse durchführen

Beginnen Sie mit einer Bestandsaufnahme Ihrer IT-Infrastruktur. Identifizieren Sie Schwachstellen und bewerten Sie potenzielle Risiken.

Hinweis: Tools wie Synology Active Insight unterstützen Sie bei der Überwachung und bei der Früherkennung von potentiellen Risiken.

Schritt 2: Datenstrategie entwickeln

- Legen Sie fest, welche Daten wie und wohin gesichert werden.

- Implementieren Sie redundante Backup-Systeme, z. B. mit:

- Active Backup for Business sichert Daten aus verschiedensten Quellen (PCs, Server, virtuelle Maschinen, Cloud-Dienste) zentral. Dadurch behalten Sie den Überblick und stellen sicher, dass keine kritischen Informationen übersehen werden.

- Snapshot Replication erstellt nahezu in Echtzeit Sicherungskopien Ihrer Daten, die im Notfall sofort verfügbar sind. Dies gewährleistet schnelle Wiederherstellung und minimiert Datenverluste.

- Synology High Availability (SHA) synchronisiert Daten zwischen zwei Servern in Echtzeit, um Ausfallzeiten zu minimieren. Bei einem Serverausfall übernimmt der zweite automatisch, wodurch ein unterbrechungsfreier Betrieb sichergestellt wird.

- Planen Sie regelmäßige Tests Ihrer Wiederherstellungsprozesse.

- Richten Sie automatisierte Prüfungen ein. Regelmäßige Berichte und Warnmeldungen helfen Ihnen sicherzustellen, dass Ihre Backups vollständig und funktionsfähig sind.

Pro-Tipp: Ein zentralisiertes Dashboard wie das von Synology hilft Ihnen, alles im Blick zu behalten – vom Speicherplatzverbrauch bis zur Backup-Historie.

Schritt 3: Schutz Ihrer Systeme optimieren

Prävention ist der erste Schutz vor Sicherheitsproblemen. Aktivieren Sie daher Sicherheitsfunktionen wie Zwei-Faktor-Authentifizierung, verschlüsselte Datenübertragung und automatische Sicherheitsupdates. Die Lösungen von Synology bieten diese und weitere wichtige Security-Tools, um die Angriffsfläche auf Ihre IT zu minimieren und Ihre sensiblen Daten zu schützen.

Schritt 4: Team schulen

Die menschliche Komponente ist entscheidend: Schulen Sie Ihre Mitarbeiter, um Phishing-Angriffe und andere Bedrohungen zu erkennen.

Erfolgsgeschichte: Wie Borussia Mönchengladbach seine Datensicherheit mit Synology optimierte

Borussia Mönchengladbach stand vor der Herausforderung, wachsende Datenmengen effizient zu verwalten und die IT-Sicherheit zu erhöhen. Mit Synology-Lösungen erhielten sie:

- Datensicherung: Durch automatisierte Backups von Servern und PCs mit Active Backup for Business konnte der Verein die Datenintegrität sichergestellt und der Verwaltungsaufwand reduzieren.

- Ausfallsicherheit: Durch die Implementierung von Synology High Availability (SHA) wird einen unterbrechungsfreier Betrieb gewährleistet.

- Skalierbarkeit: Da die Synology Systeme flexibel erweiterbar sind, können sie in Zukunft an wachsende Anforderungen angepasst werden.

Das Ergebnis: Eine zukunftsfähige IT-Infrastruktur, die sowohl die Effizienz als auch die Sicherheit des Vereins signifikant steigerte.

Tipp: Mit der dedizierten Datensicherungslösung ActiveProtect Appliance können Unternehmen bis zu 150.000 Geräte zentral sichern – inkl. unveränderlichen Speicher und 7x höherer Backup-Geschwindigkeit. ActiveProtect wird voraussichtlich im Januar 2025 verfügbar sein.

Bereit für den nächsten Schritt?

Bleiben Sie nicht stehen – erfahren Sie, wie Sie NIS2 effizient umsetzen und Ihr Unternehmen schützen. Jetzt den kostenlosen Guide herunterladen und die ersten Schritte in Richtung Compliance machen!