4 Strategien mit denen Unternehmen im Identitäts- & Zugriffsmanagement (engl. Identity & Access Management, kurz IAM) die richtige Balance zwischen Komfort und Sicherheit finden.

Herausforderungen im IAM heute

Der moderne Arbeitsplatz ist extrem heterogen. Mitarbeiter verwenden eine Vielzahl von Geräten, ob Laptops und Desktops, oder verschiedene Betriebssysteme wie Windows, macOS und Linux. Gleichzeitig benötigen sie Zugriff auf Unternehmensdateien – in der Cloud und auf lokalen Speichern wie NAS. Zudem arbeiten viele hybrid, remote oder sind im Ausland tätig ist. All diese Faktoren stellen bereits mehrere potenzielle Schwachstellen dar. Hinzukommen aber noch weitere Faktoren wie Schatten-IT oder unkontrollierte Integration, die ebenfalls zu zahlreichen Sicherheitsproblemen führen können. Auf der anderen Seite ist es entscheidend, Komfort und eine unkomplizierten Zugriff zu priorisieren, um damit Mitarbeiter effizient und komfortable arbeiten können.

Die Herausforderung ist eindeutig: Wie können Unternehmen den Zugriff sicherstellen und gleichzeitig Sicherheit priorisieren, ohne die Produktivität zu beeinträchtigen.

Die Grenzen traditioneller IAM-Ansätze

Traditionelle Methoden stoßen oft an ihre Grenzen und können in diesen heterogenen Umfeld verschiedene Probleme verursachen.

Viele Unternehmen greifen auf eine Mischung aus verschiedenen Tools zurück, um Geräte zu verwalten, den Benutzerzugriff zu steuern und die Sicherheit von lokalen Datenspeicher zu gewährleisten. Doch diese Vielfalt kann zu einem fragmentierten und unverbundenen System führen, was die Aufrechterhaltung eines einheitlichen und effizienten Identitätsmanagements erschwert.

Zusätzlich können viele umständliche Regeln für Datenzugriff und Konfiguration überfordernd sein und die Produktivität beeinträchtigen. Sich an viele Passwörter zu erinnern und verschiedene Überprüfungen durchführen zu müssen, bevor man arbeiten kann, ist mühsam. Obwohl diese Regeln die Sicherheit verbessern sollen, können sie die Arbeit der Mitarbeiter erschweren. Es ist wichtig, ein Gleichgewicht zu finden. Regeln dürfen die Sicherheit nicht beeinträchtigen oder die Mitarbeiter belasten.

Ein weiterer Fehler im Zugriffsmanagement ist die ausschließliche Konzentration auf reaktive Sicherheitsmaßnahmen. Während schnelles Handeln bei Sicherheitsvorfällen entscheidend ist, sollten auch präventive Maßnahmen priorisiert werden. Durch die Integration proaktiver Sicherheitsmaßnahmen können potenzielle Schwachstellen identifiziert und behoben werden, bevor sie zu ernsthaften Vorfällen führen.

Wenn es um das Identitäts- & Zugriffsmanagement geht, sind traditionelle Methoden oft fragmentiert, übermäßig komplex und kurzsichtig. Es ist klar, dass ein einfacherer und proaktiver Ansatz langfristig vorteilhafter ist. Wie können Unternehmen diesen umsetzen?

4 Strategien für ein effizientes und sicheres IAM

Für gutes Identitäts- & Zugriffsmanagement sollten Unternehmen folgende 4 Strategien verfolgen, damit sowohl die Sicherheit als auch die Benutzererfahrung optimiert werden.

1. Single Sign-On (SSO) für mehr Komfort

Single-Sign-On (SSO) ist eine vereinheitlichte Authentifizierungsmethode, die es Benutzern ermöglicht, sich mit einer ID für alle arbeitsbezogenen Ressourcen anzumelden, einschließlich Arbeitscomputern, Cloud-Anwendungen und lokalen Ressourcen wie NAS. Da Mitarbeiter sich nicht mehr an mehrere Passwörter erinnern müssen oder dafür Listen führen, werden die Risiken, die mit schlechten Passwortmanagementpraktiken einhergehen, reduziert, und der gesamte Anmeldevorgang wird vereinfacht. Das verbessert nicht nur den Komfort, sondern auch die Sicherheit und Produktivität.

2. Self-Service-Passwortmanagement für mehr Eigenständigkeit der Mitarbeiter

Wenn Mitarbeiter ihre Passwörter vergessen, müssen sie oft die IT um Hilfe bitten, um wieder Zugang zu ihren Konten zu erhalten. Eine effektive Lösung dafür ist die Einführung eines Self-Service-Passwortmanagementsystems. Damit können Mitarbeiter ihre eigenen Passwörter über ein sicheres Benutzerportal zurücksetzen, ohne auf die IT angewiesen zu sein. Dies spart Zeit für alle und fördert ein Gefühl von Autonomie und Ermächtigung.

3. Passwortlose Authentifizierung für mehr Sicherheit

Die Eingabe von Passwörtern kann lästig sein, egal wie viele Sicherheitsmaßnahmen Sie ergreifen. Eine Lösung hierfür ist die passwortlose Authentifizierung. Statt Passwörter einzugeben, nutzt sie Biometrie, PIN-Codes oder andere moderne Anmeldemethoden. Dadurch wird die Sicherheit verbessert, da der Kontozugriff auf die Mitarbeiter beschränkt ist, und der Anmeldevorgang wird vereinfacht.

4. Automatisiertes Management der Identitätslebenszyklen für mehr Effizienz

Bei allen zu vorgenannten Methoden ist es wichtig, Einstellungen und Entlassungen von Mitarbeitern zu berücksichtigen, was typischerweise die Verwaltung von Kontozugriffsdaten einschließt. Eine Möglichkeit, dieser Herausforderung zu begegnen, besteht darin, den Lebenszyklus der Mitarbeiteridentität zu automatisieren. Dies geht weit über einen administrativen Komfort hinaus. Es trägt dazu bei, sowohl die betriebliche Effizienz als auch die Sicherheit zu verbessern. Zudem erleichtert es die Einarbeitung, passt sich an Rollenänderungen an und gewährleistet einen sicheren Entlassungsprozess.

Eine Lösung für ein sicheres und komfortables IAM

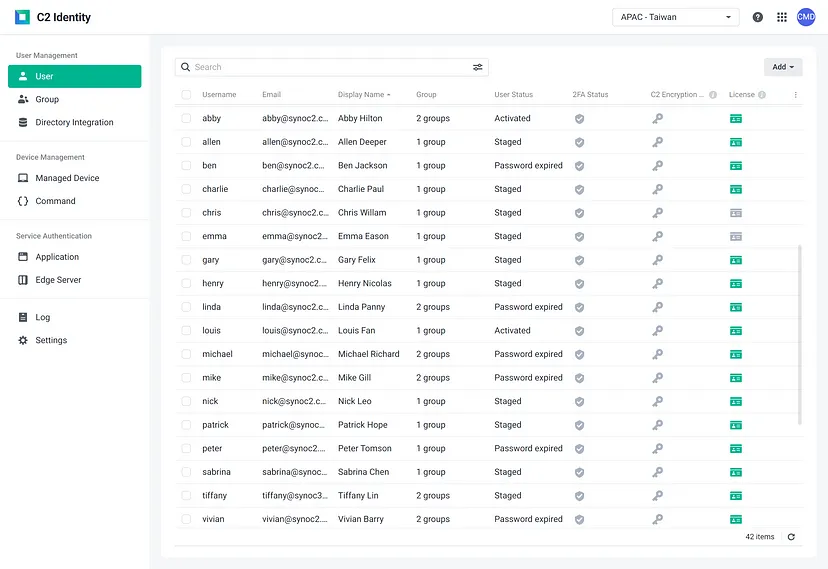

C2 Identity bietet eine umfassende Identitäts- & Zugriffsmanagement (IAM)-Lösung, mit der Sie nicht nur alle oben genannten Strategien umsetzen, sondern dies auch von einer zentralen, intuitiven Management-Konsole in der Cloud aus tun können. Das benutzerfreundliche C2 Identity-Admin-Portal erleichtert die Zugriffsverwaltung. Damit kann Ihr Unternehmen einen sichereren und flexibleren Rahmen für das Management von Mitarbeiteridentitäten etablieren, ohne die Produktivität zu beeinträchtigen.

Testen Sie C2 Identity 30 Tage kostenlos.