Como sugieren las raíces griegas de la palabra, «kyrptos» representa «secreto», el cifrado tiene como objetivo asegurar los datos contra partes no autorizadas al convertir los mensajes en ilegibles e indescifrables. Es una de las formas más antiguas y comunes de protección de datos. Aunque los principios subyacentes permanecen constantes, el cifrado implementado hoy ha evolucionado dramáticamente para satisfacer las demandas modernas.

Cifrado moderno

Con solo una clave necesaria para el cifrado y descifrado, el cifrado simétrico es uno de los métodos de cifrado más comúnmente utilizados hoy en día. Requiere que la clave también se mantenga segura (en tránsito), pero es significativamente más rápido y mejor para la transmisión de datos. A pesar de su relativa simplicidad, el cifrado simétrico sigue siendo altamente efectivo contra ataques persistentes de fuerza bruta. Un ejemplo es el Advanced Encryption Standard (AES), adoptado por los Estados Unidos para datos clasificados, que incluye múltiples rondas de transformaciones complejas y optimizaciones de cifrado.

En el cifrado asimétrico, existen dos claves diferentes («clave pública» para cifrado; «clave privada» para descifrado), y se necesita aún más poder computacional, lo que lo hace más lento y complejo de implementar, pero se considera la metodología moderna más segura, adecuada para archivos más pequeños que necesitan ser distribuidos a múltiples personas. Un ejemplo es el ECC Curve25519, una función algorítmica que, por diseño, genera eficientemente claves resistentes a ataques de temporización aprovechando las propiedades de las curvas elípticas.

A medida que el cifrado se vuelve omnipresente en las aplicaciones que utiliza, es esencial reconocer sus diferentes formas e implicaciones al tratar con sus datos.

| Función | Cifrado simétrico | Cifrado asimétrico |

|---|---|---|

| Clave | Clave Única | Clave pública & privada |

| Caso de uso | Cifrado grupal | Intercambio de claves |

| Ejemplo | AES-256 | ECC Curve25519 |

Cifrado en la vida cotidiana

Desde la banca en línea y el comercio electrónico hasta la mensajería segura y los registros de salud, el cifrado juega un papel vital en la protección de nuestra información sensible. Por ejemplo, HTTPS asegura conexiones seguras para sitios web, mientras que el cifrado de extremo a extremo protege las comunicaciones privadas. A medida que el cifrado se vuelve más integral en nuestras vidas diarias, los usuarios a menudo asumen que garantiza privacidad completa, aunque eso podría no ser siempre el caso.

Cuando las aplicaciones afirman proporcionar verdadera privacidad, es importante examinar sus métodos. No todas las implementaciones de cifrado son iguales, y es importante entender las a menudo sutiles distinciones entre los diferentes tipos de cifrado y las posibles vulnerabilidades y limitaciones de sus métodos para tomar decisiones informadas.

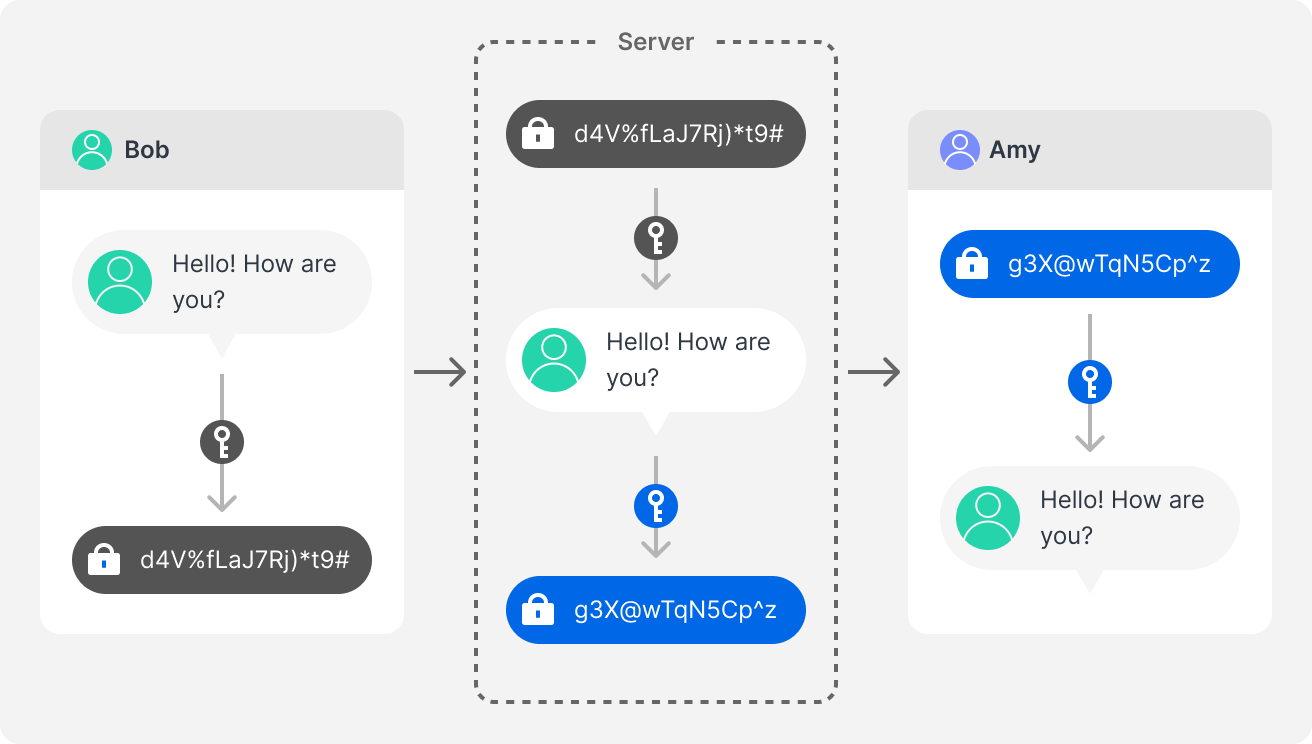

Podemos pensar que el cifrado significa que nosotros, los usuarios, tenemos las claves para descifrar nuestros mensajes, pero, de hecho, muchas aplicaciones y servicios solo implementan formas parciales o menos efectivas, como el cifrado del lado del servidor, donde las claves de cifrado quedan en manos del proveedor del servicio, posiblemente introduciendo acceso de terceros o exposición de datos no deseada.

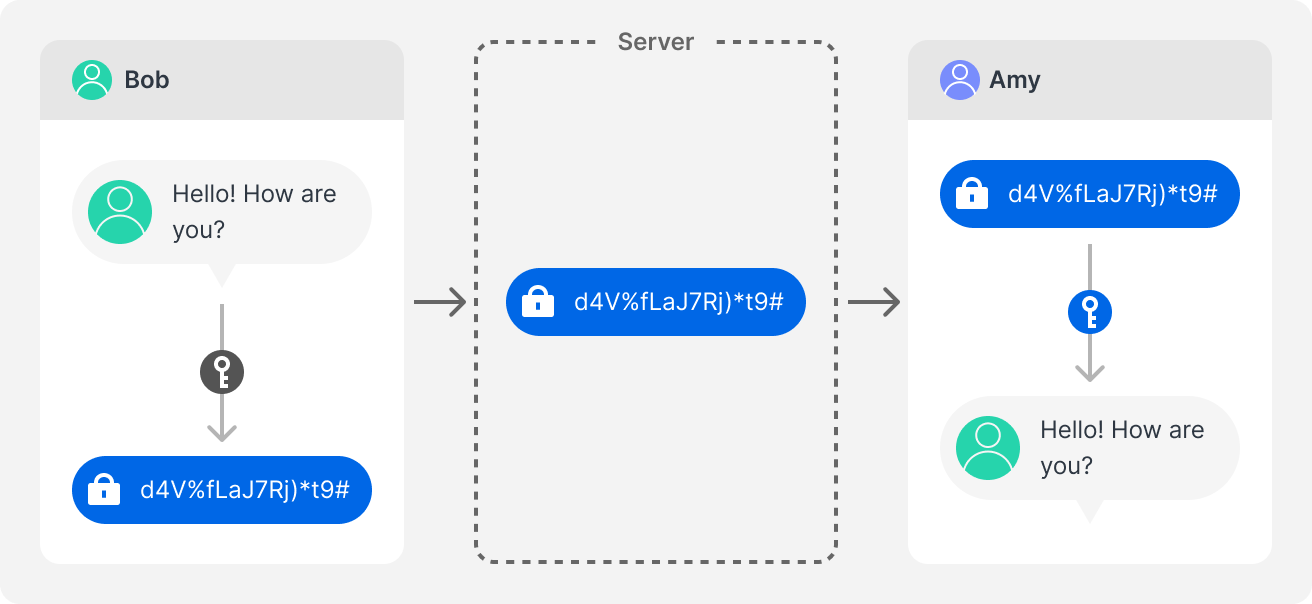

El cifrado de extremo a extremo que se comercializa y se cree ampliamente que es cómo funcionan los mensajes

Synology y la privacidad de los datos

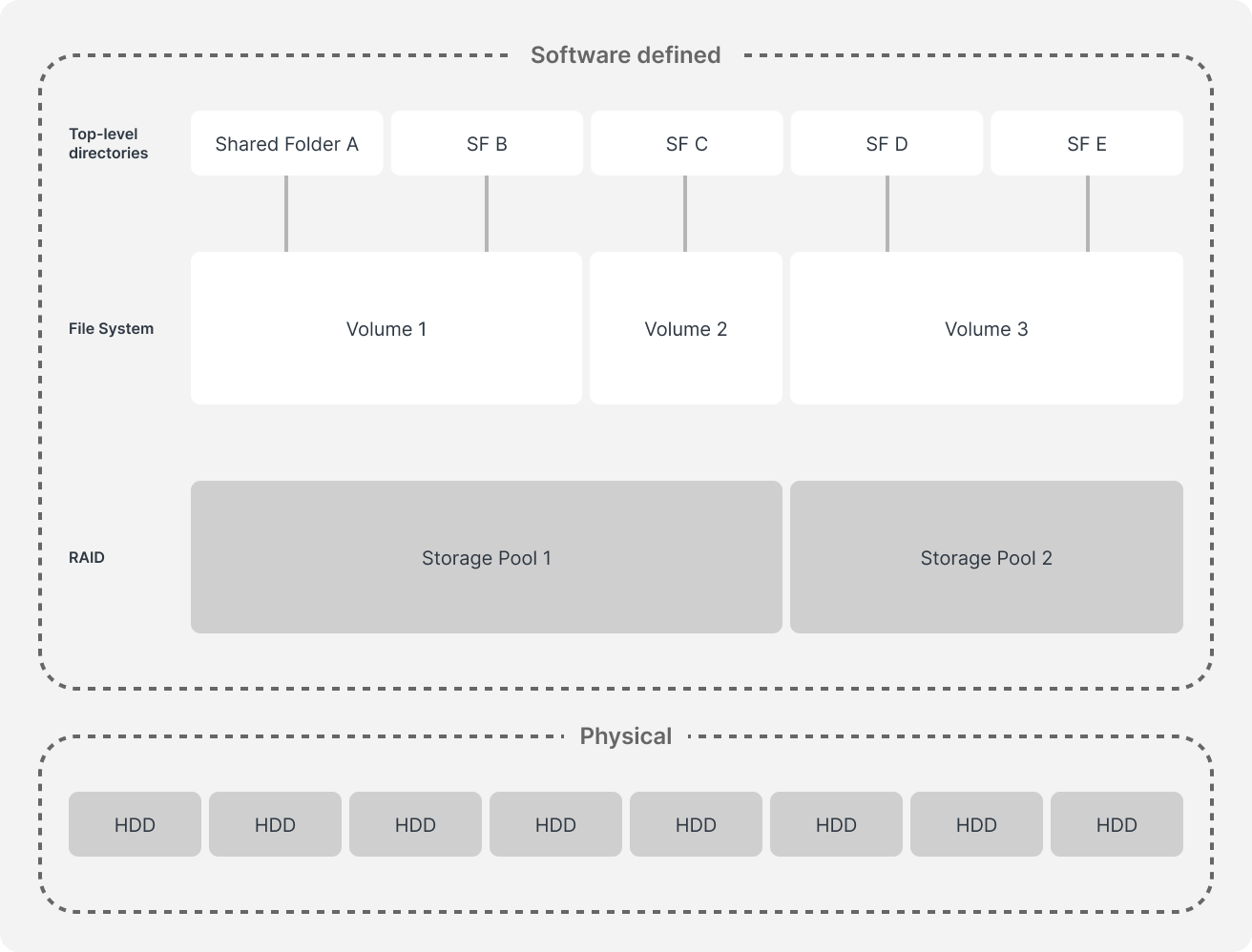

Synology integra la protección de datos en múltiples niveles, desde volúmenes hasta carpetas compartidas, el marco de cifrado asegura que los datos sensibles estén completamente protegidos con claves de cifrado que se generan, almacenan y gestionan de forma segura en el propio dispositivo o a través de almacenes externos de confianza.

Un volumen es una unidad de almacenamiento lógica dentro de un grupo de almacenamiento, y se debe crear al menos un volumen antes de almacenar datos. El cifrado de volumen en DiskStation Manager (DSM) proporciona una excelente protección para los datos en reposo y se implementa fácilmente a través de un sistema de dos claves:

- DSM genera una clave de cifrado de datos única que cifra todos los datos dentro del volumen.

- Esta clave está protegida por una clave de cifrado de volumen separada, que controla el acceso a ella.

Ambas claves se almacenan dentro del Almacén de claves de cifrado, gestionadas local o externamente en un dispositivo separado que actúa como un servidor KMIP. Esto asegura que las claves de cifrado se mantengan seguras, y los administradores pueden habilitar el desbloqueo automático al inicio o generar una clave de recuperación en caso de emergencia, si las claves de cifrado primarias se pierden o dañan, para garantizar la accesibilidad junto con medidas de seguridad sólidas.

Este enfoque por capas para la gestión de claves garantiza que el cifrado de volumen en los sistemas Synology proporcione una fuerte protección contra violaciones de datos y pérdidas.

Dentro de los volúmenes hay carpetas compartidas que sirven como directorios básicos donde las personas autorizadas pueden almacenar y administrar archivos y carpetas. El cifrado de carpetas compartidas funciona bloqueando directorios específicos utilizando una clave AES de 256 bits que se puede gestionar centralmente en el administrador de claves, lo que facilita la supervisión de múltiples carpetas cifradas. Una vez que una carpeta compartida está cifrada, permanece inaccesible sin su clave, incluso si alguien logra extraer las unidades de almacenamiento del dispositivo.

| Función | Cifrado simétrico | Cifrado asimétrico |

|---|---|---|

| Amplitud | Cifrado de volumen | Cifrado de carpeta compartida |

| Impacto en el rendimiento | Datos dentro de un volumen | Carpetas específicas |

| Complejidad | Clave única por volumen | Clave única por carpeta |

Mantener privadas las copias de seguridad y el almacenamiento en la nube

Las capacidades de cifrado de Synology se extienden a las copias de seguridad y las instantáneas. Hyper Backup es la utilidad de DSM para realizar copias de seguridad de carpetas, configuraciones del sistema y paquetes de software desde su Synology a otro dispositivo Synology (en las instalaciones) o C2 Storage (nube). Realiza cifrado de extremo a extremo a través de un enfoque de cifrado simétrico y asimétrico de doble capa que ofrece tanto velocidad como seguridad, asegurando que sus copias de seguridad estén protegidas durante la transferencia y en reposo.

Synology incorpora protección de datos en múltiples niveles, desde volúmenes hasta carpetas compartidas, el marco de cifrado asegura que los datos confidenciales estén completamente protegidos con claves de cifrado que se generan, almacenan y gestionan de forma segura en el propio dispositivo o a través de bóvedas externas de confianza.

Snapshot Replication es una función de protección de datos casi instantánea que le permite «capturar» cómo se ven sus datos actuales. Es como guardar versiones de documentos que edita, pero para carpetas enteras. Combinado con cifrado, es sinónimo de tener una máquina del tiempo cifrada para sus archivos, asegurando que sus datos no solo estén respaldados, sino también protegidos contra el acceso no autorizado a lo largo de su historia.

Mencionamos C2 Storage, el almacenamiento en la nube fuera del sitio de Synology, la pieza final del rompecabezas dorado de la copia de seguridad 3-2-1. Como servicio de nube pública, C2 está diseñado para abordar las preocupaciones de seguridad y privacidad de las personas con mecanismos de cifrado robustos que protegen los datos en cada paso, desde NAS hasta el centro de datos. Dentro de C2 Storage, los servidores de almacenamiento de Synology utilizan cifrado AES de 256 bits, con la clave mantenida en un sistema completamente diferente. Incluso Synology no puede acceder a ninguno de sus datos en tránsito o en reposo.

| Función | Cifrado | |

|---|---|---|

| Manual | Ninguno (a menos que se implemente por separado) | Unidades de disco duro externas, USB |

| Hyper Backup | AES-256, ECC Curve25519 | Otro dispositivo Synology, C2 Storage |

| C2 Storage | AES-256 | Almacenamiento local, Synology NAS/SAN remoto |

| Snapshot Replication | AES-256, cifrado TLS | C2 Storage |

Por otro lado, aquellos que buscan sincronizar de manera segura los datos de sus dispositivos Synology a otros servicios en la nube como Google Drive pueden usar Cloud Sync, otra utilidad para mantener sus datos seguros.

Más allá del cifrado

Ahora que hemos cubierto brevemente los métodos de cifrado de Synology en diferentes entornos, es esencial mencionar que el cifrado no es una panacea para la protección de datos. Un cifrado robusto es una parte de la ecuación, y un enfoque más holístico para la protección de datos es incluirlo con tecnologías de replicación de datos e inmutabilidad como parte de su estrategia más amplia para la resiliencia cibernética y la privacidad de los datos.

Los sistemas Synology equipan a todos nuestros usuarios con un conjunto completo de herramientas diseñadas para brindarle plena propiedad y control de los datos, y que sus datos permanecerán seguros, desde el borde hasta el centro de datos y en la nube.